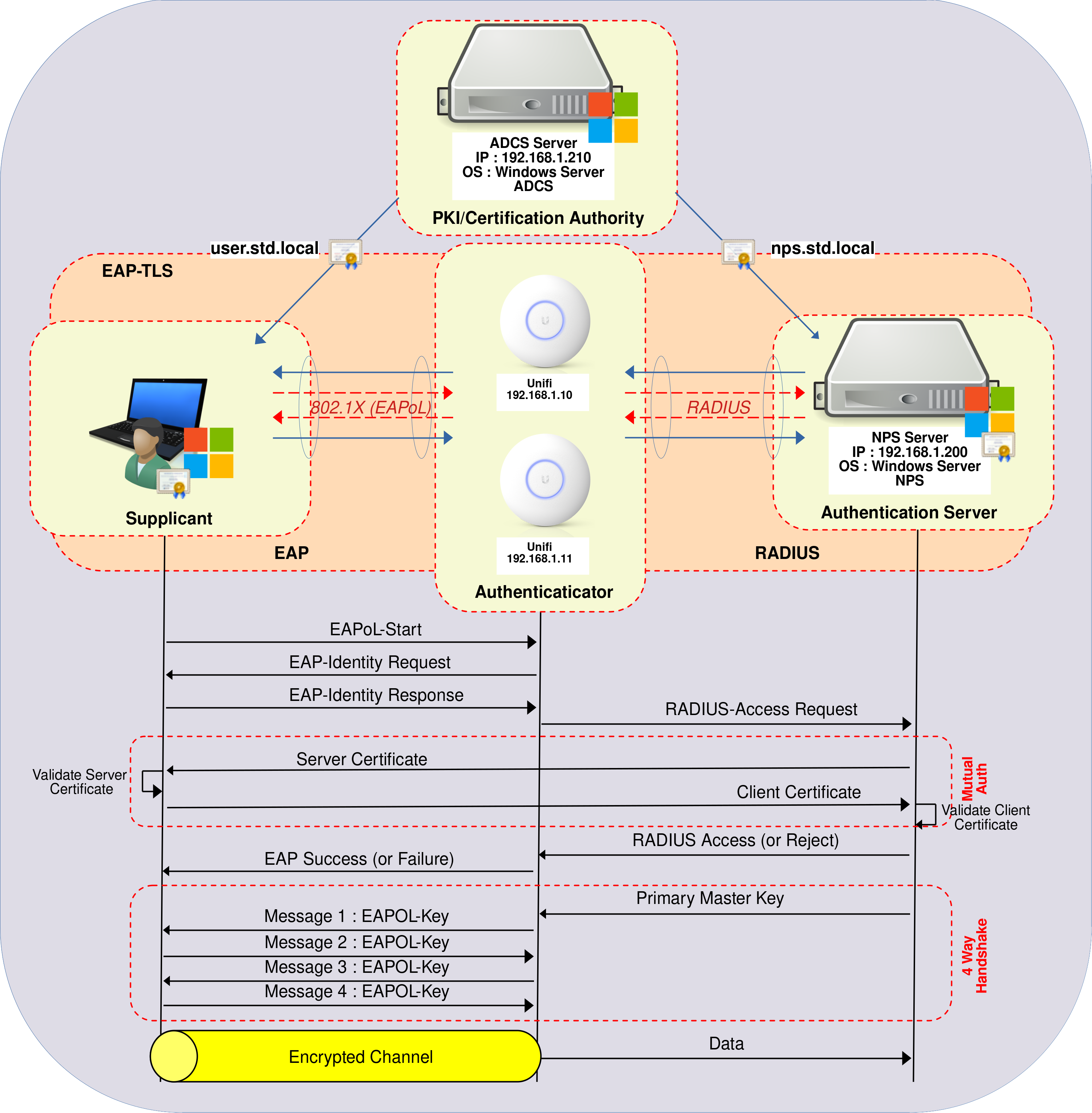

J'ai précédement montré comment configurer une architecture WPA Enterprise avec PEAP-MSCHAPv2. L'article est disponible ici. Cependant, comme mentionné, et bien que cela soit relativement simple à configurer, cela peut ne pas être considéré comme la manière la plus sécurisée de protéger son WiFi. Si la sécurité est une priorité pour vous ou votre entreprise, je vous recommande vivement d'utiliser EAP-TLS à la place. Et bonne nouvelle, c'est précisément de cela dont nous allons discuter ici !

Dans ce guide, nous allons voir comment mettre en œuvre un accès WPA Enterprise en utilisant le protocole le plus sécurisé pour les connexions WiFi : EAP-TLS.

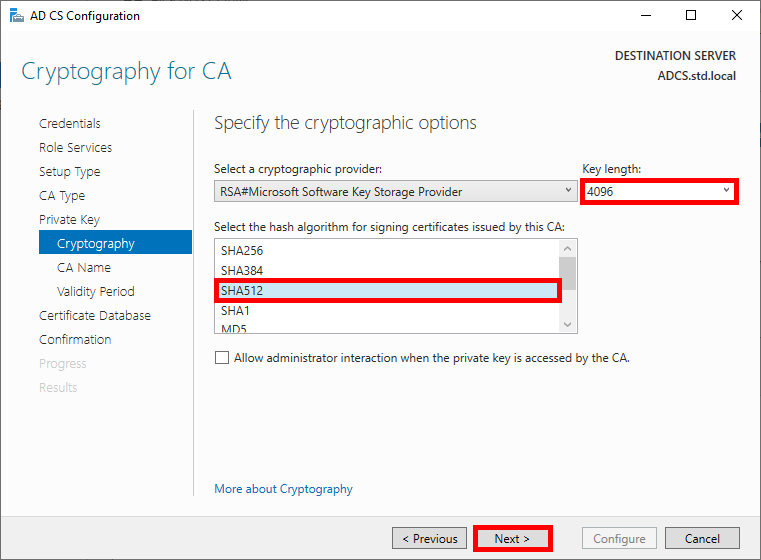

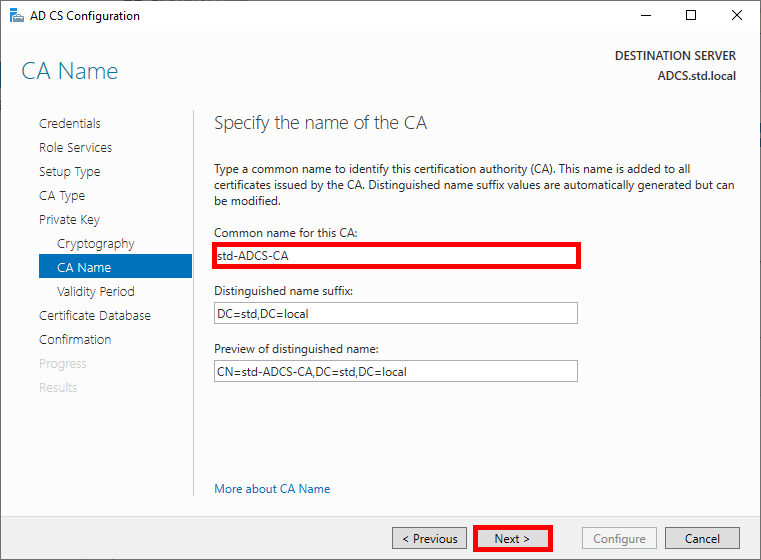

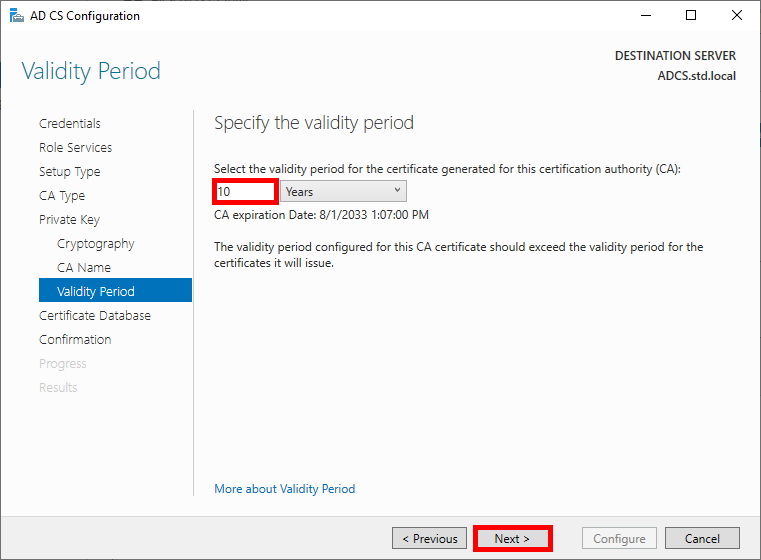

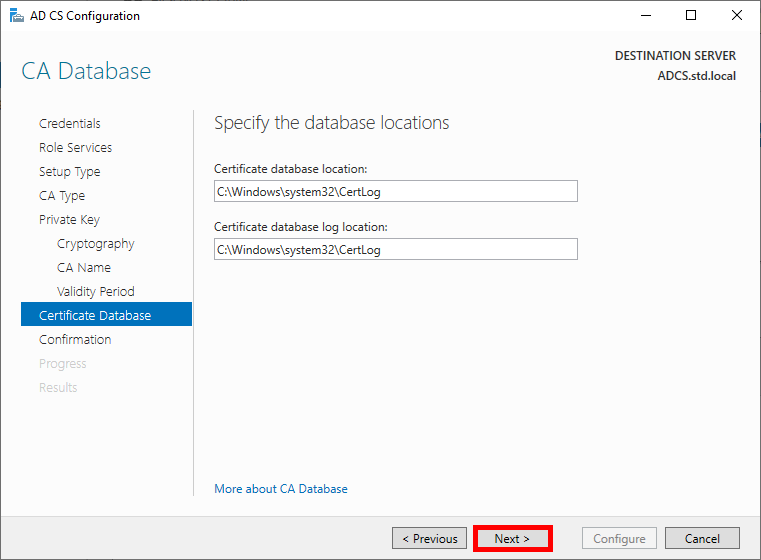

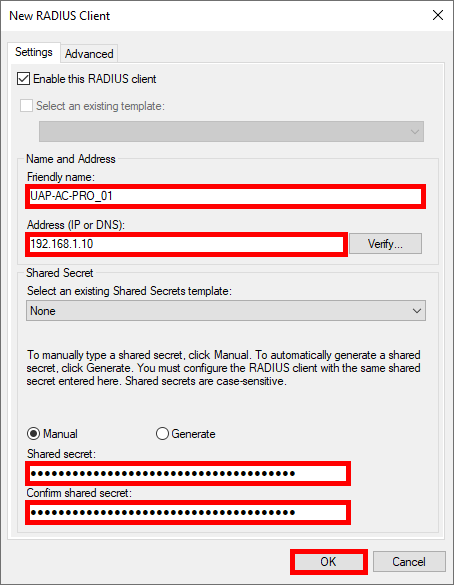

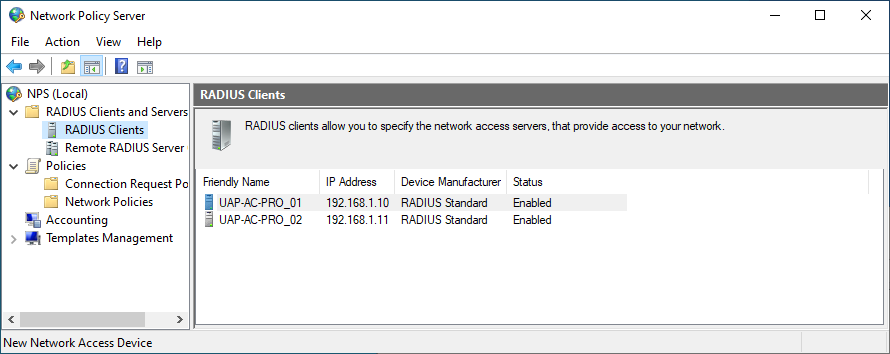

Nous nous concentrerons sur la configuration d'une architecture orientée Microsoft et Ubiquiti. Comme EAP-TLS repose sur une PKI, il nécessite une Autorité de Certification (CA). Par conséquent, nous configurerons également les Services de Certificats Active Directory (AD CS) pour distribuer des certificats à la fois aux Supplicants (stations utilisateurs) et au serveur d'authentification, qui sera un serveur NPS (le serveur RADIUS de Microsoft).

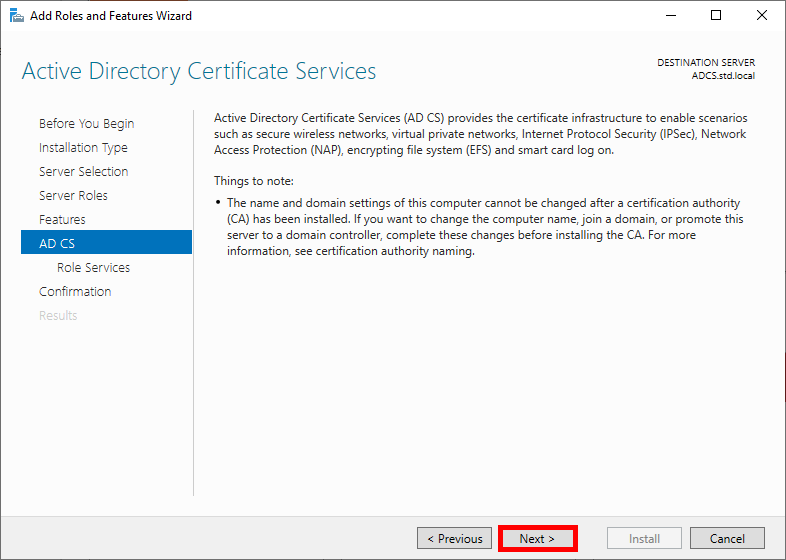

Les Services de certificats Active Directory (AD CS) permettent la délivrance et la gestion des certificats d'infrastructure à clé publique (PKI). Dans cette configuration, il facilitera la fourniture de certificats qui permettront à chaque utilisateur dans un Active Directory de s'authentifier de manière sécurisée auprès d'un serveur RADIUS.

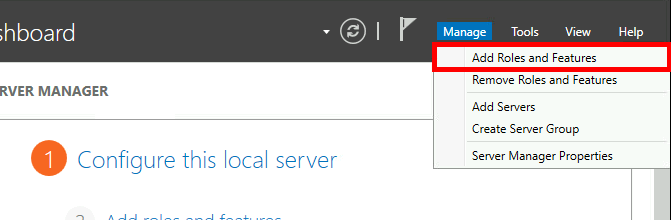

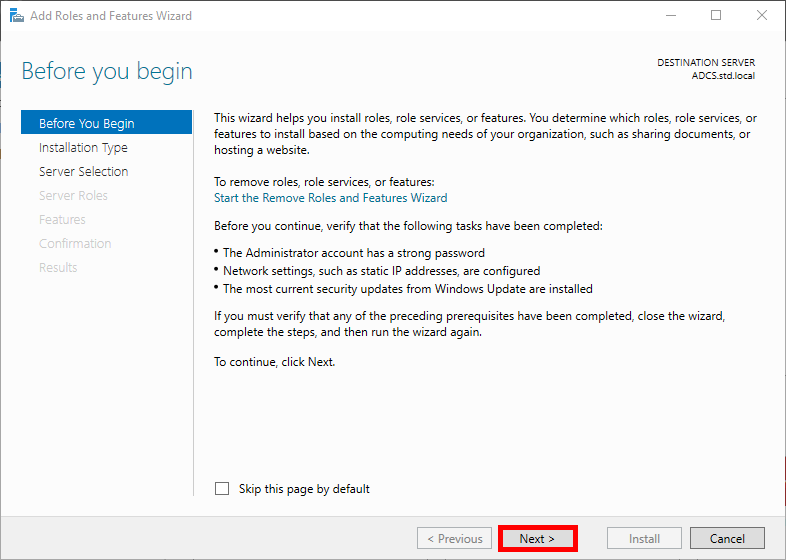

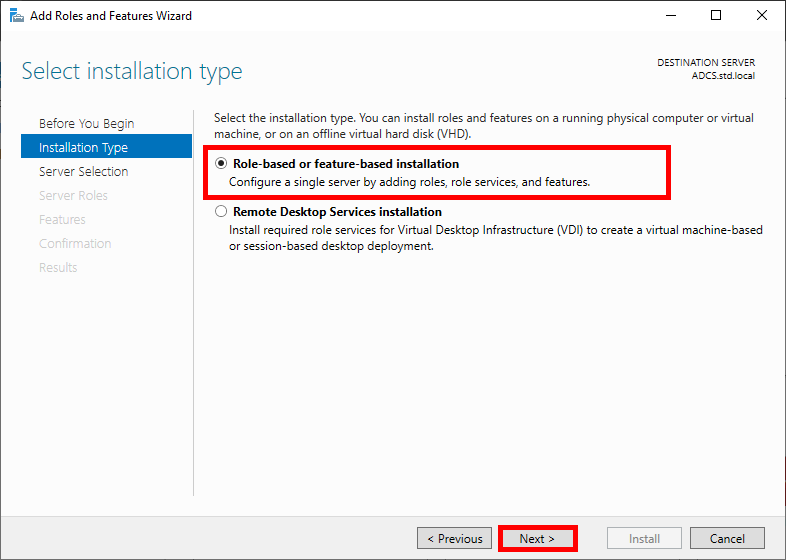

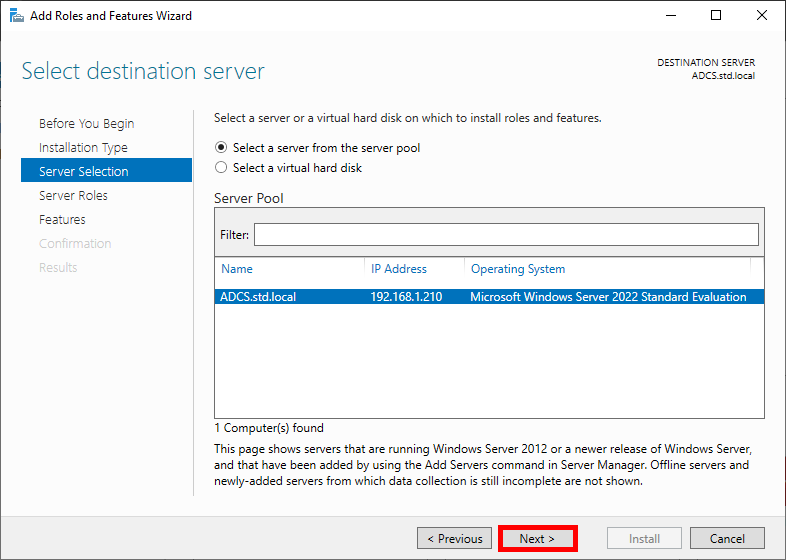

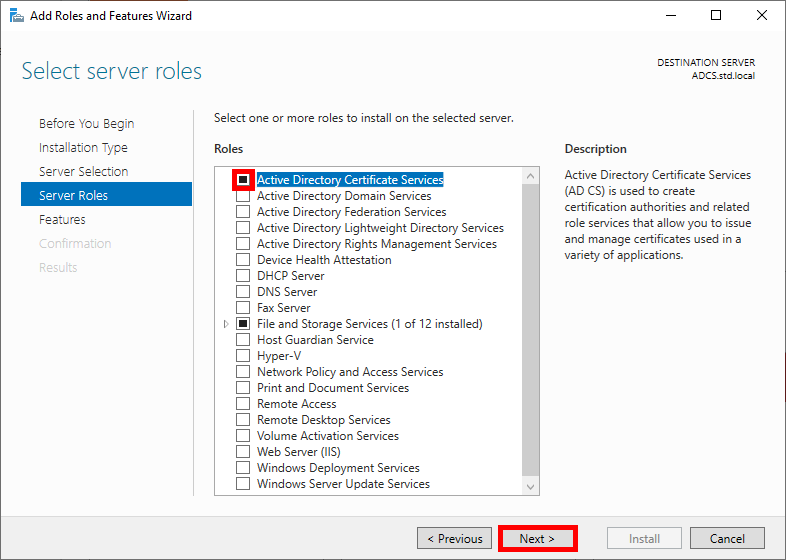

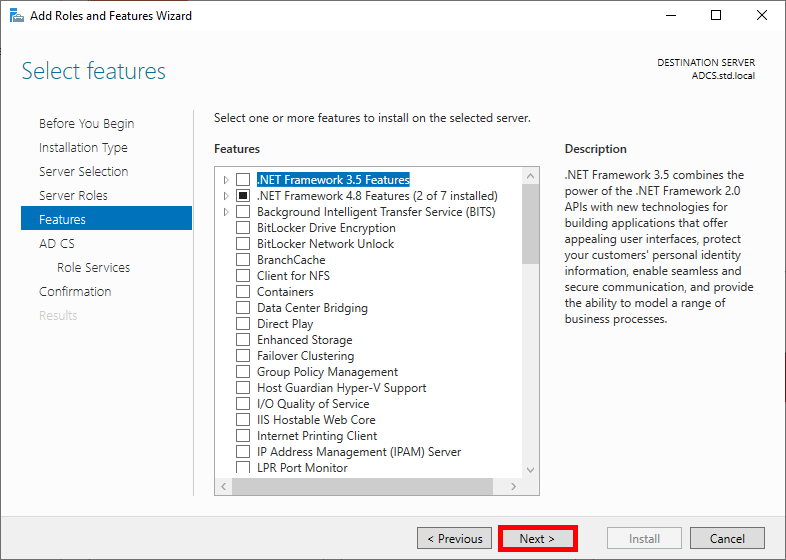

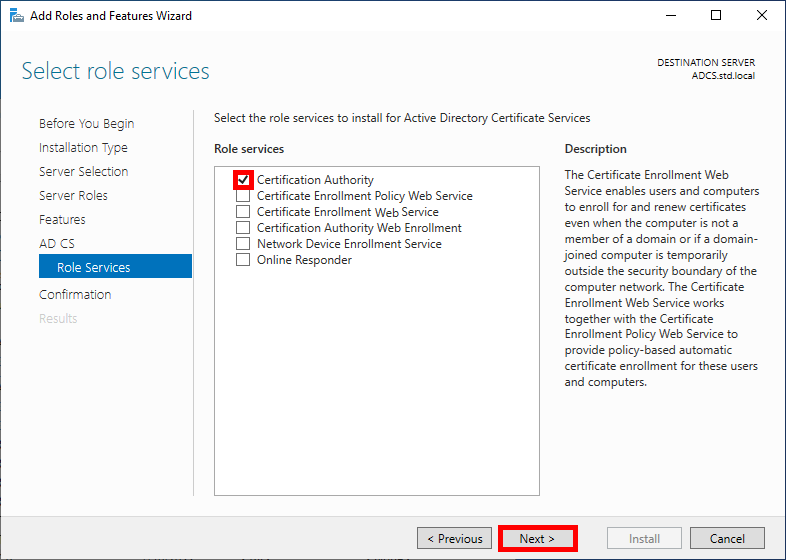

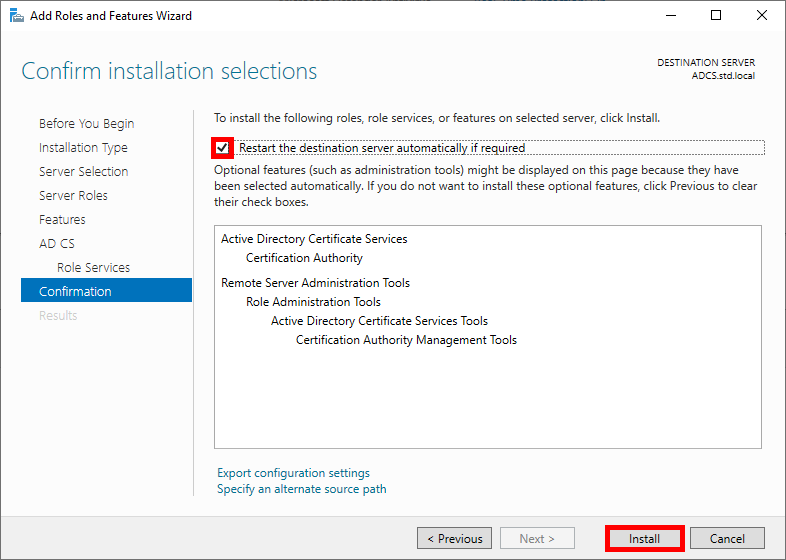

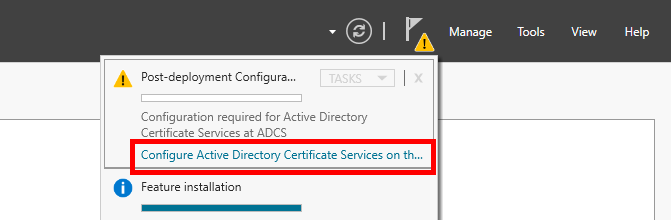

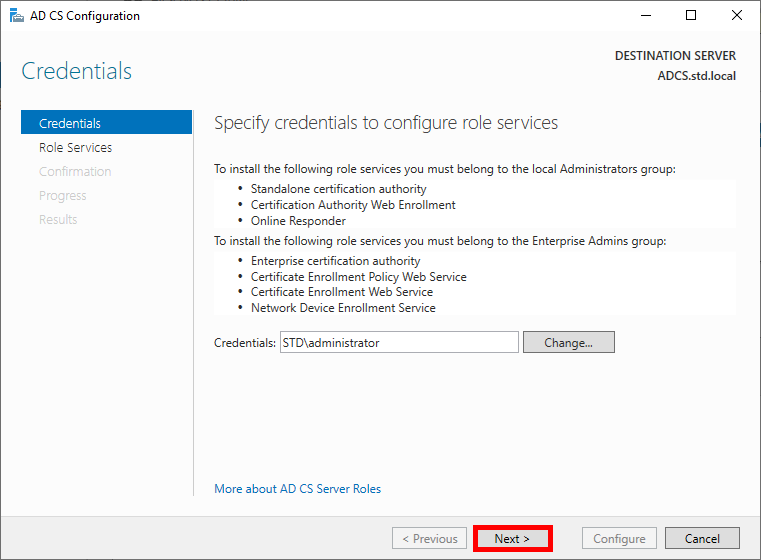

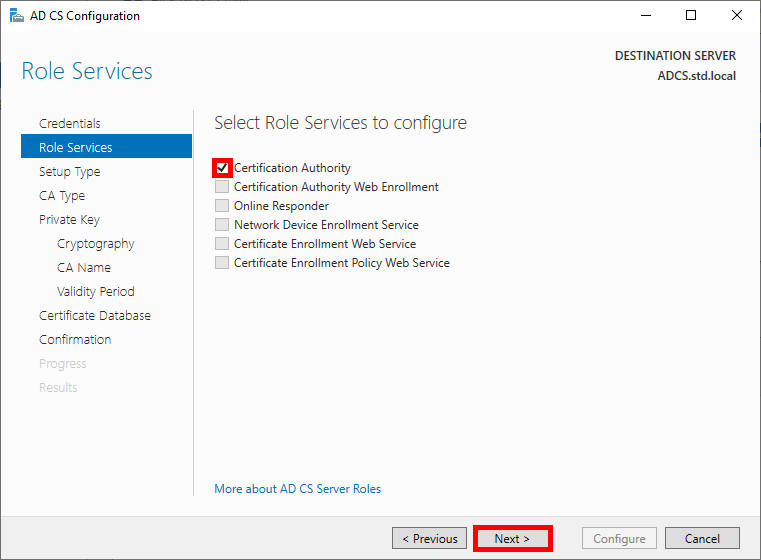

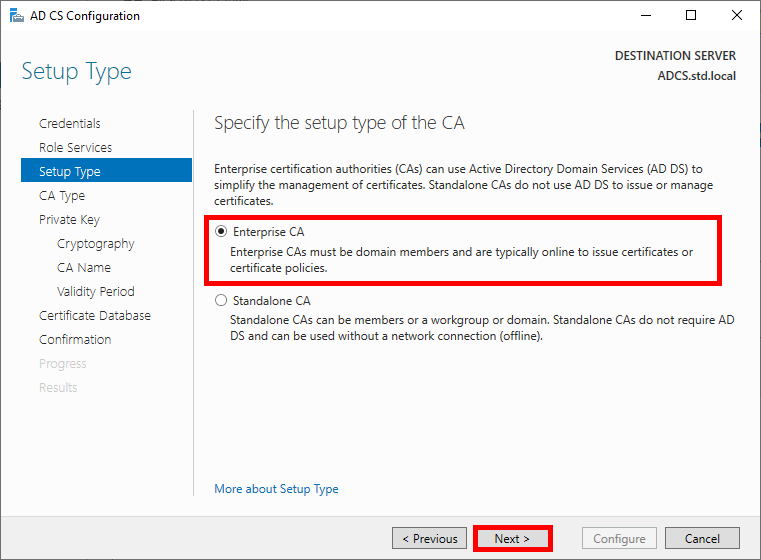

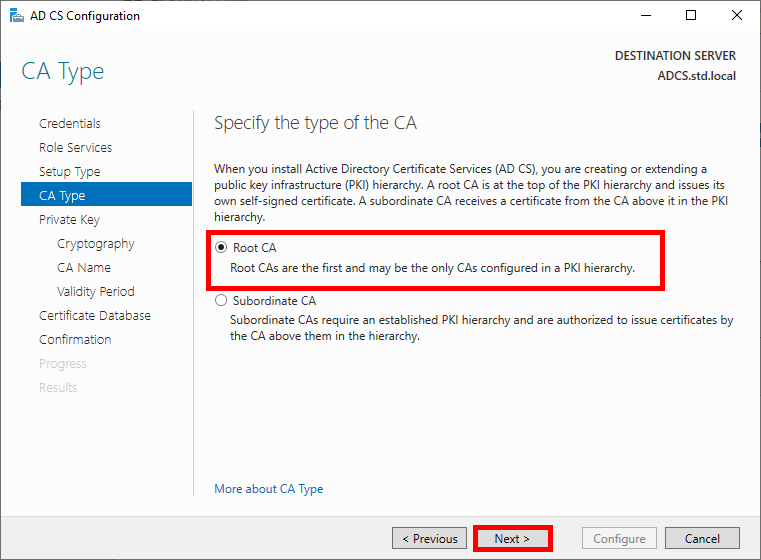

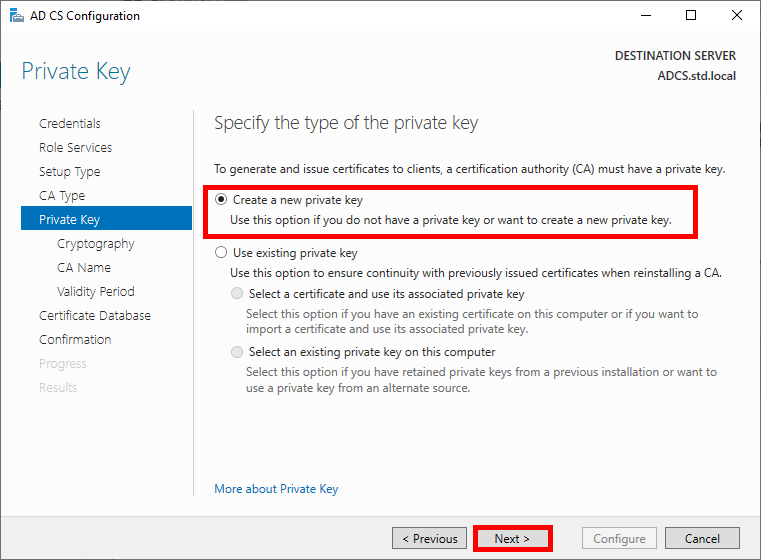

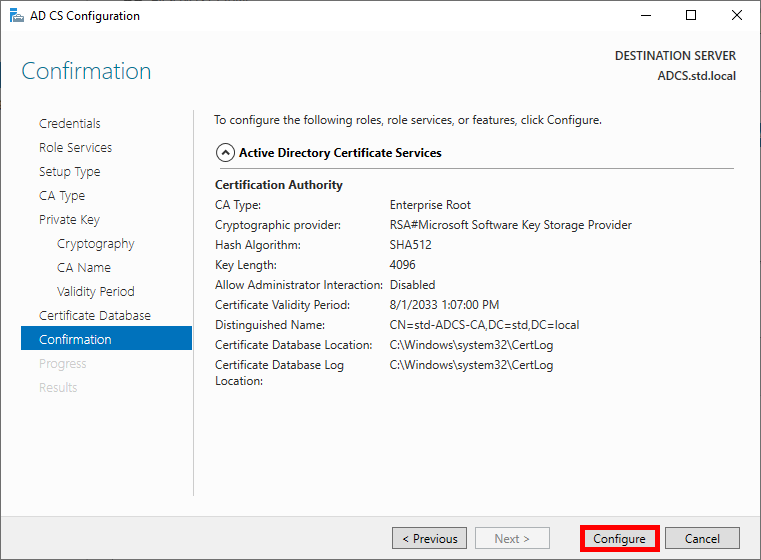

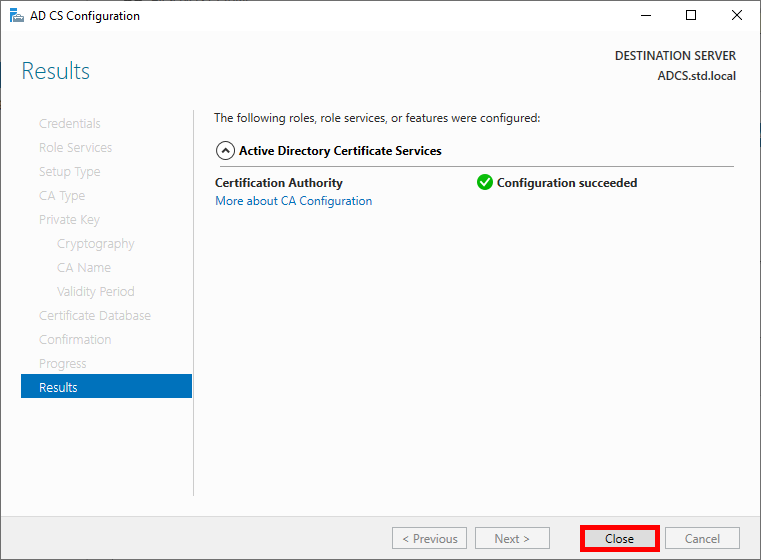

Nous avons deux options pour installer le rôle AD CS : en utilisant une console PowerShell ou via l'interface graphique.

PS C:\Users\administrator.STD> Add-WindowsFeature Adcs-Cert-Authority -IncludeManagementTools

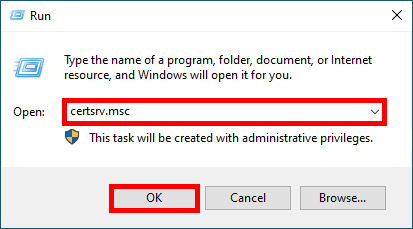

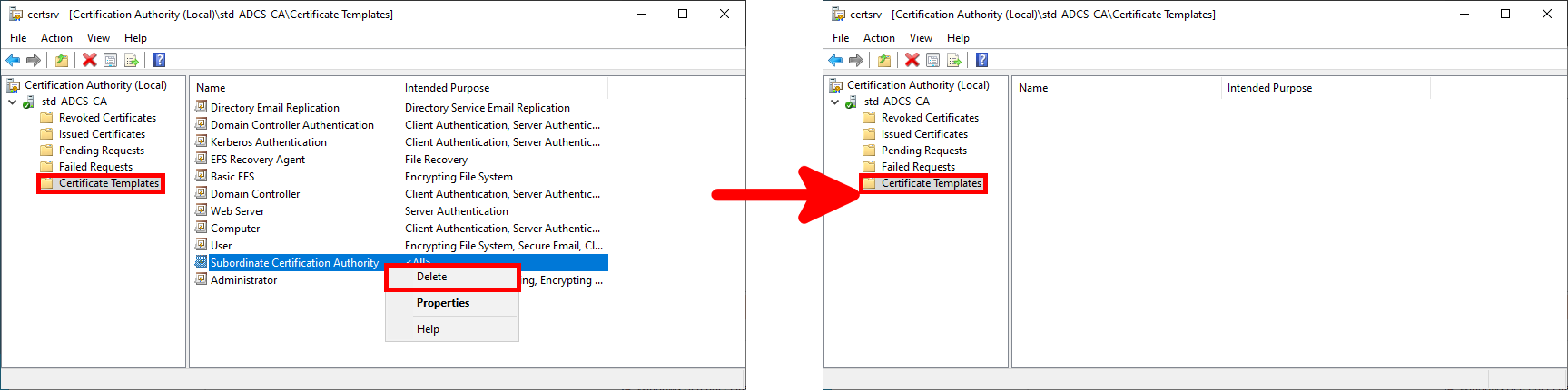

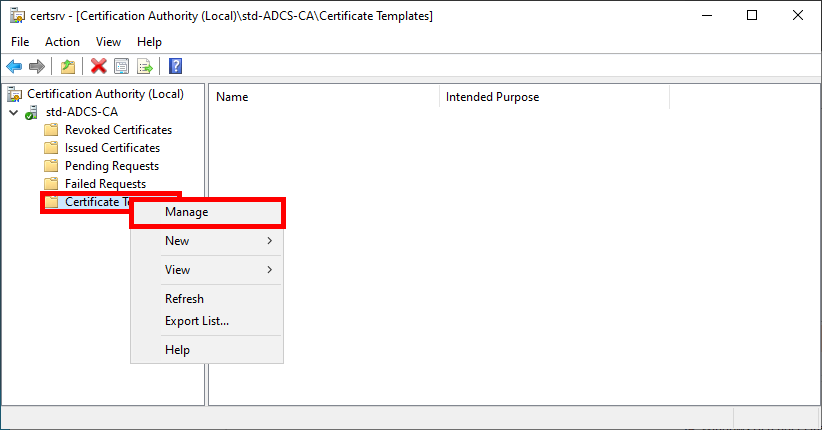

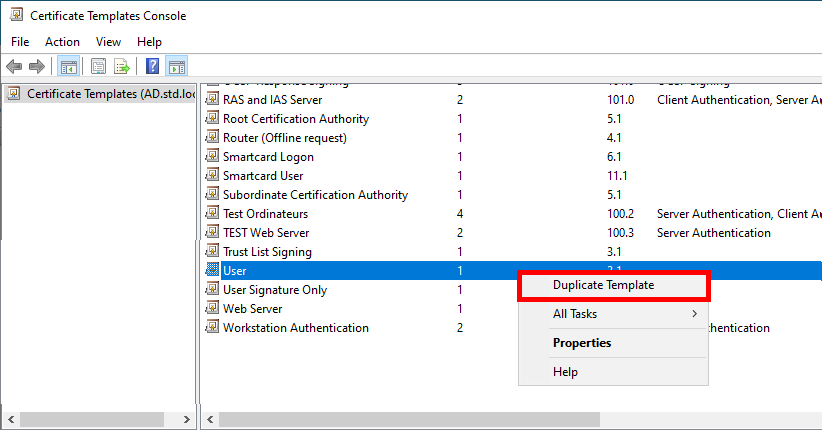

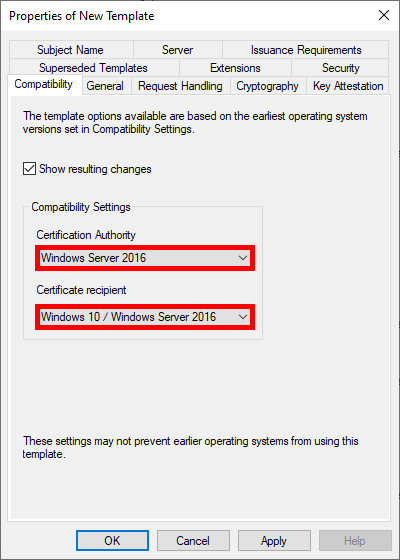

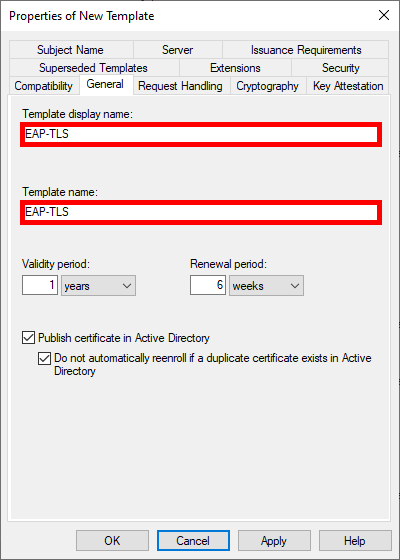

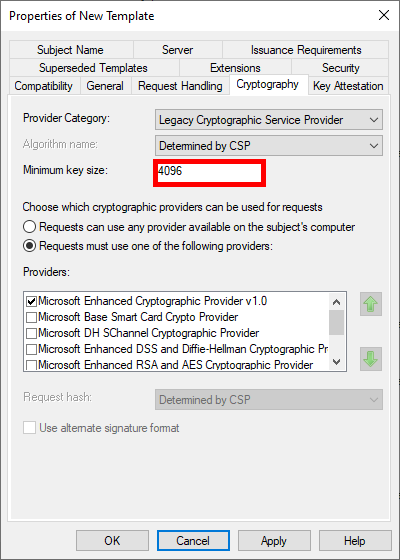

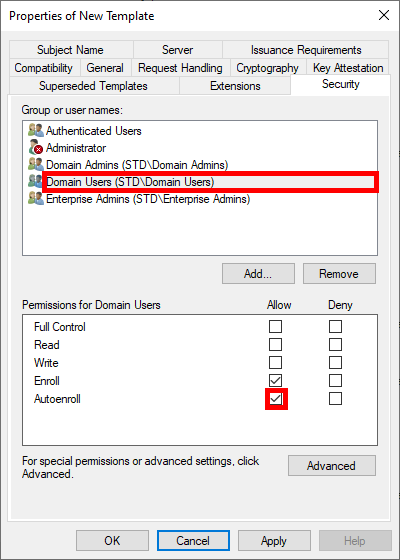

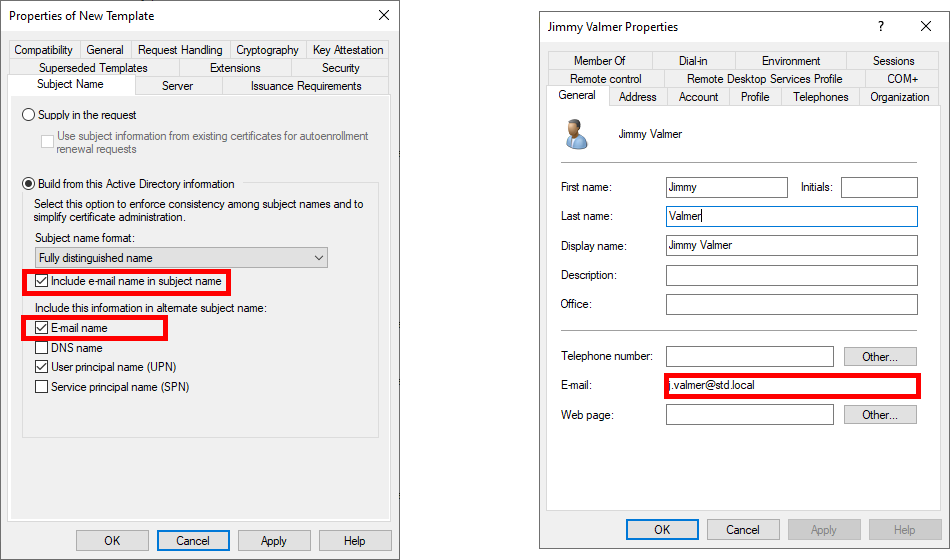

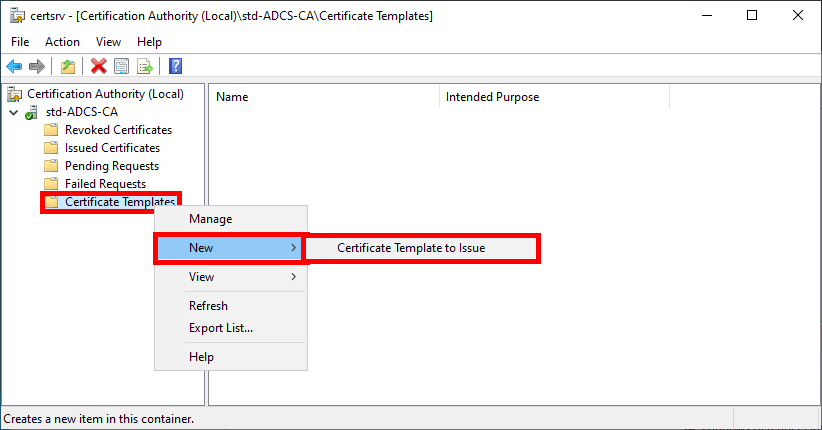

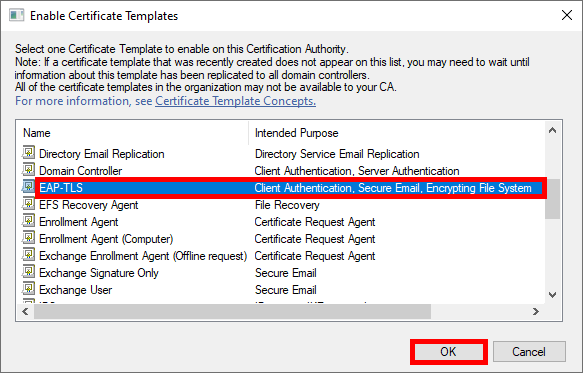

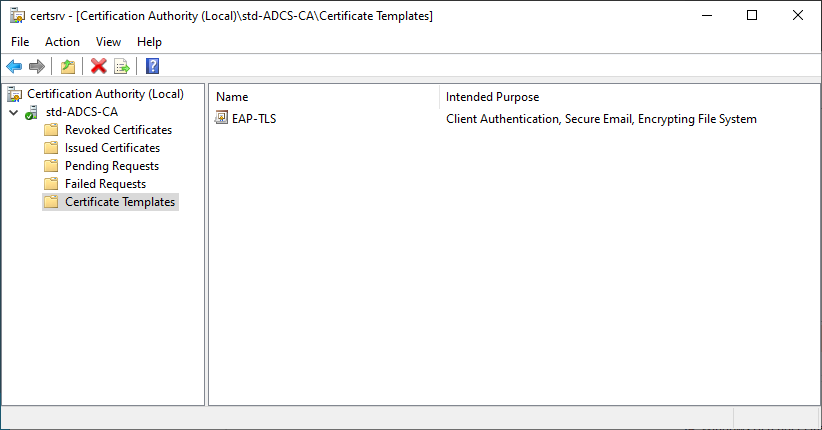

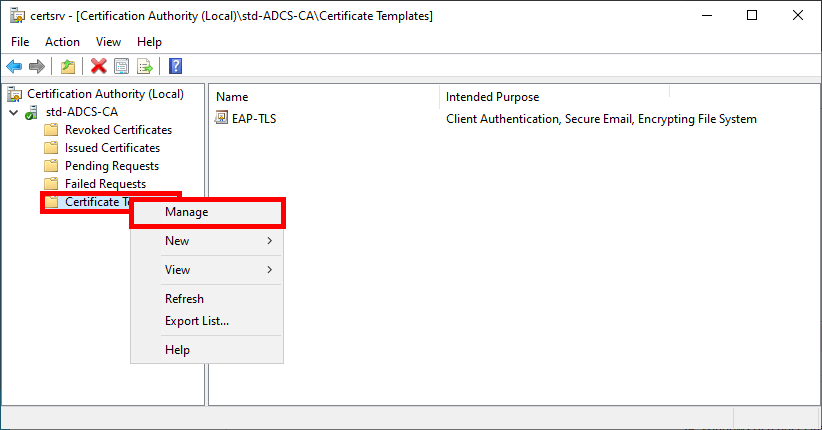

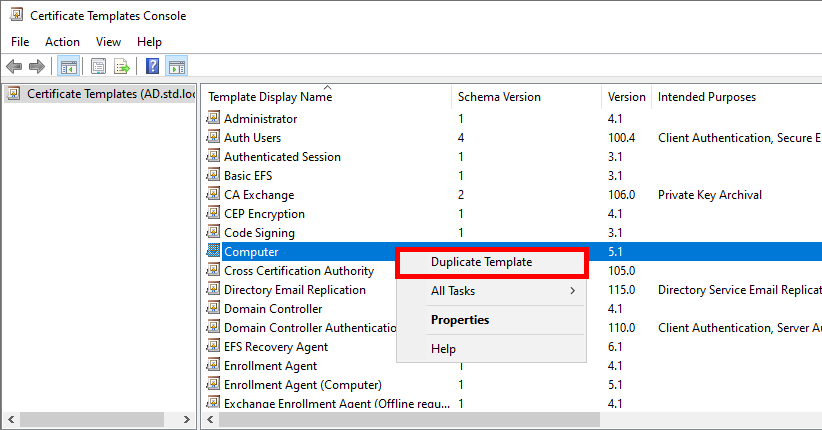

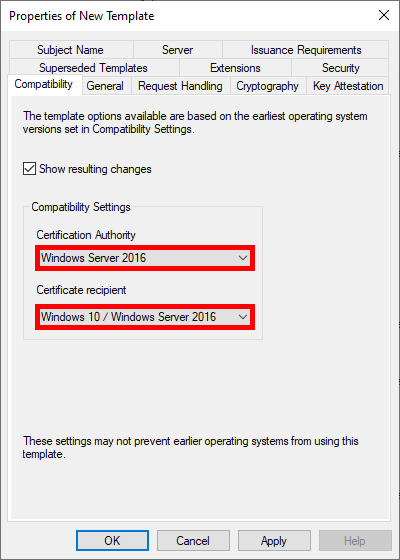

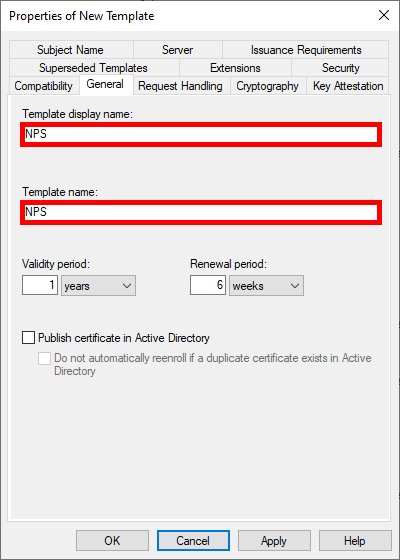

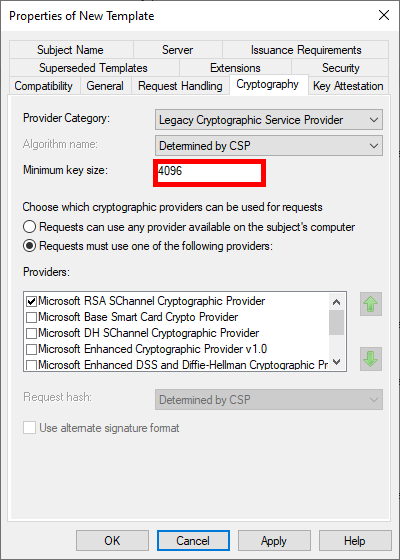

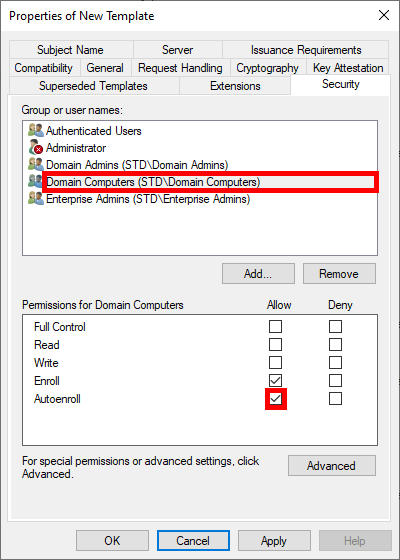

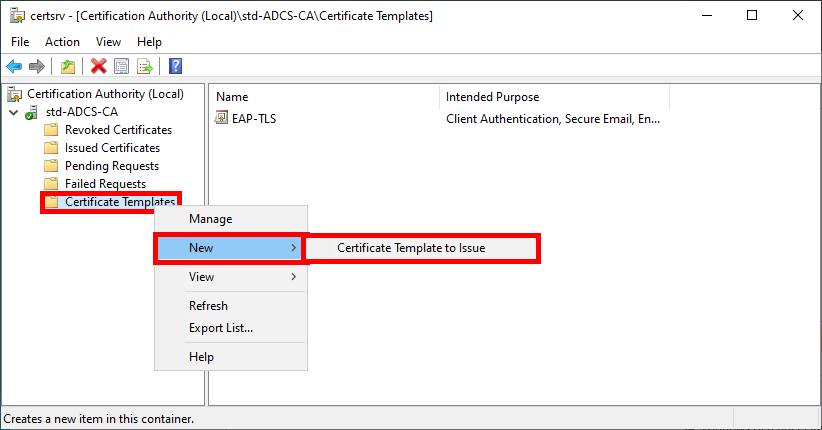

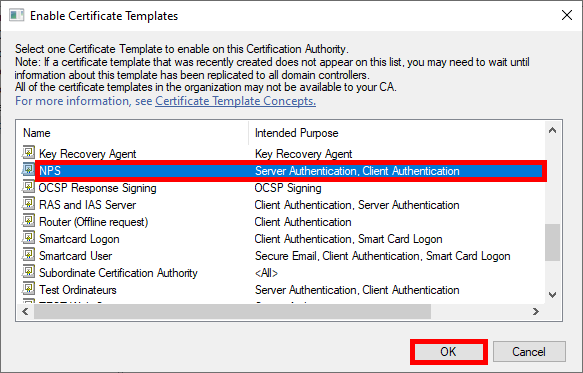

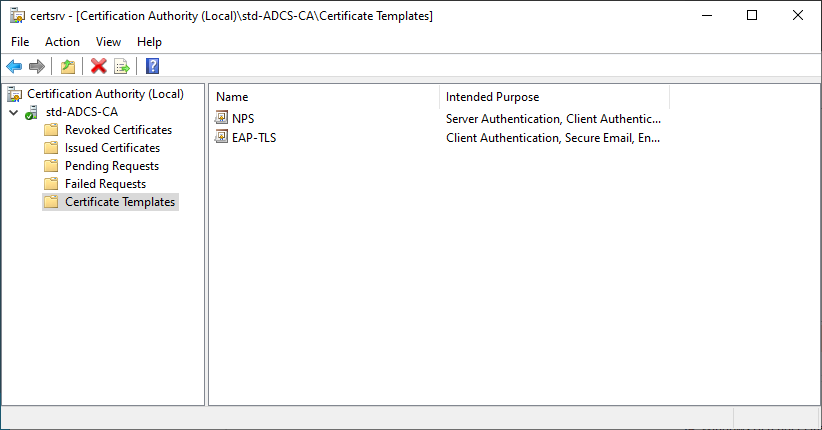

À partir du serveur ADCS, nous devons créer deux modèles de certificat : l'un pour le Serveur d'authentification (NPS), qui permettra de générer un certificat Ordinateur, et l'autre pour les Supplicants, qui permettra aux Utilisateurs du domaine de s'authentifier.

Enfin, cliquer sur OK pour créer le modèle.

Enfin, cliquer sur OK pour créer le modèle.

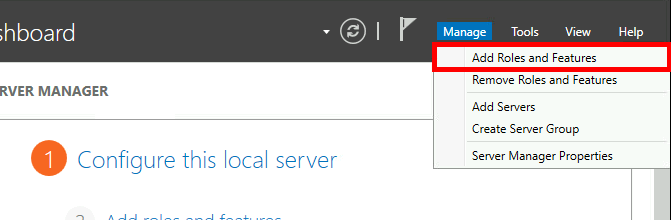

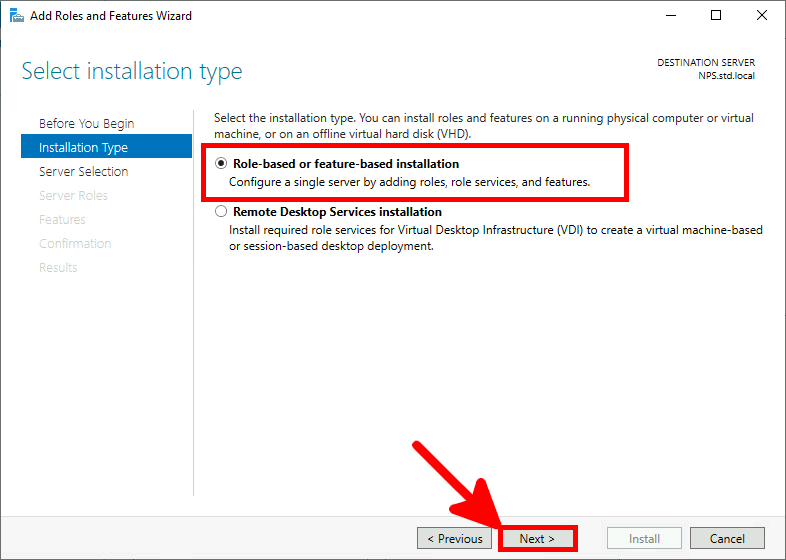

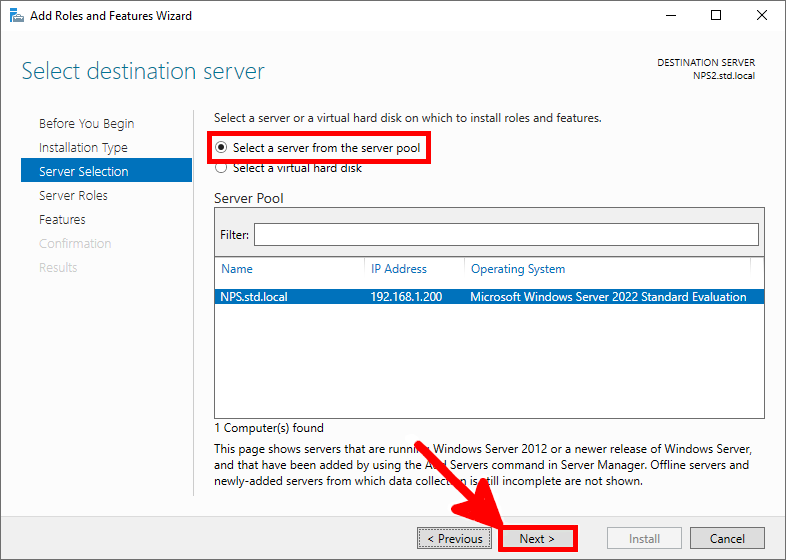

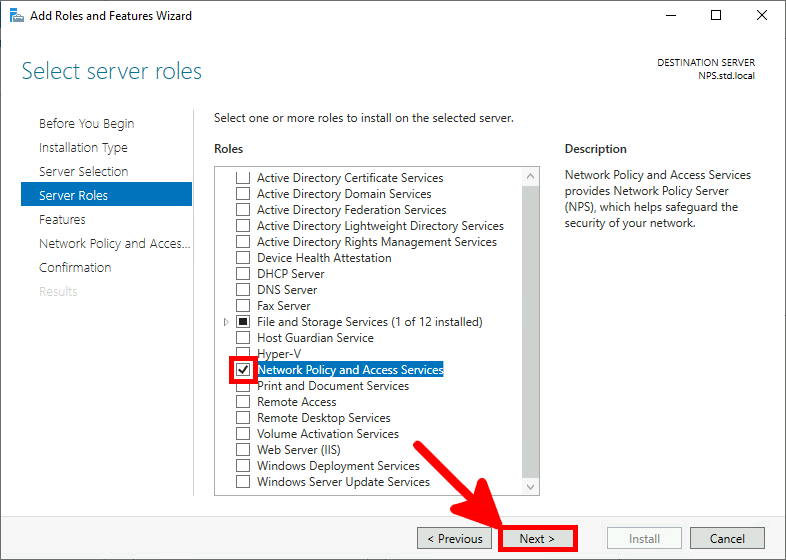

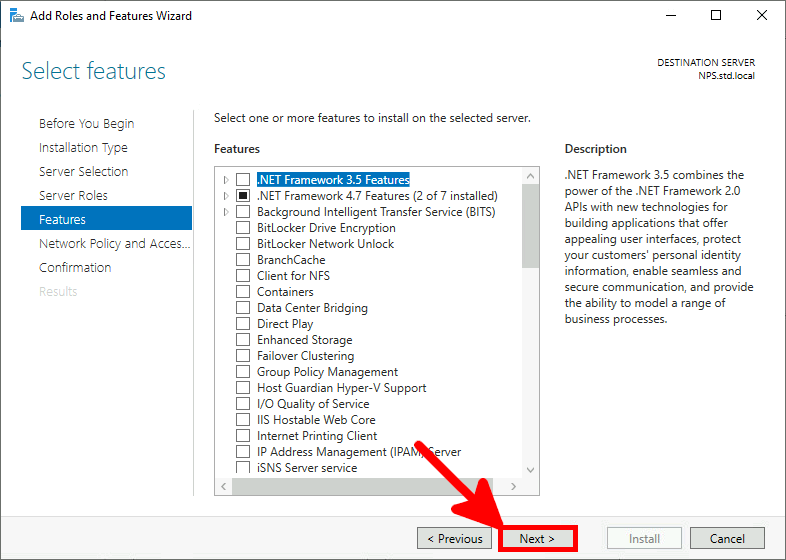

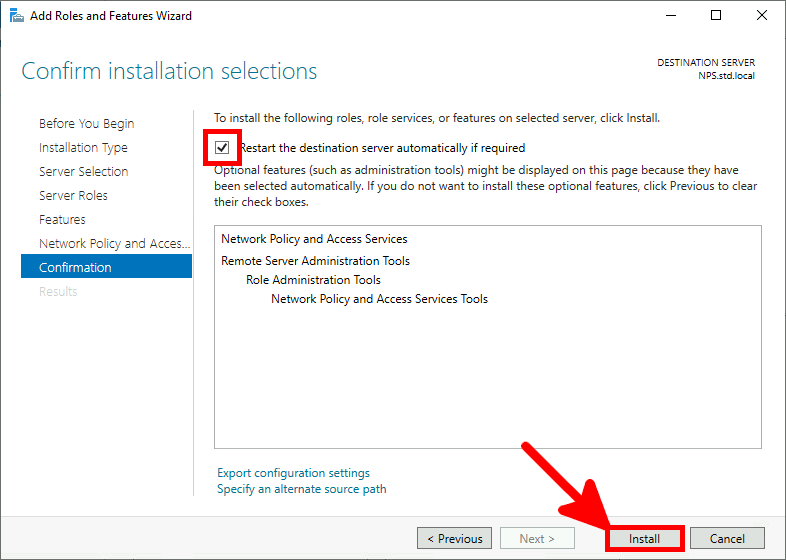

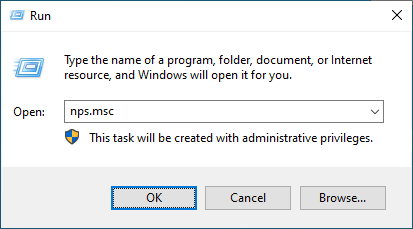

Nous avons deux options pour installer le rôle NPS : depuis une console PowerShell ou via l'interface graphique.

PS C:\Users\administrator.STD> Install-WindowsFeature NPAS -Restart -IncludeManagementTools

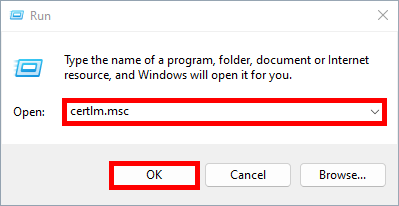

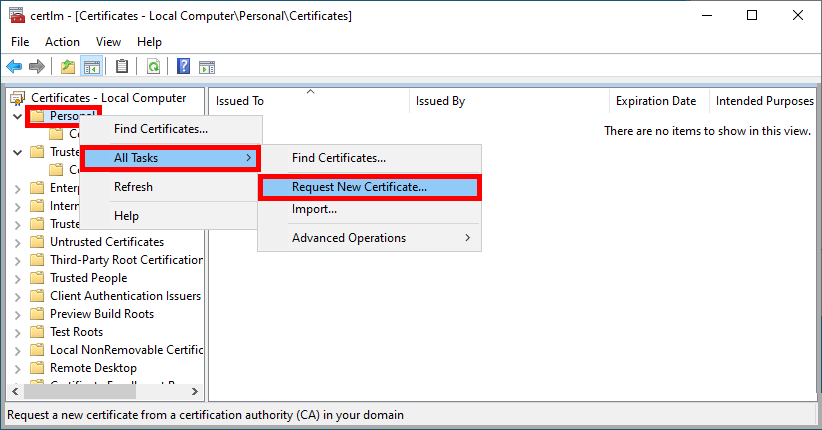

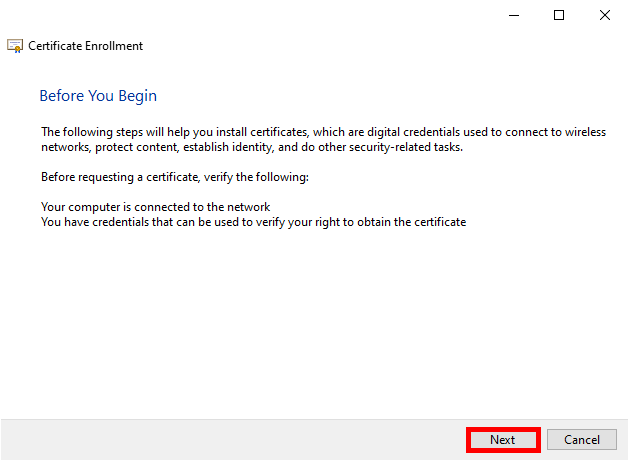

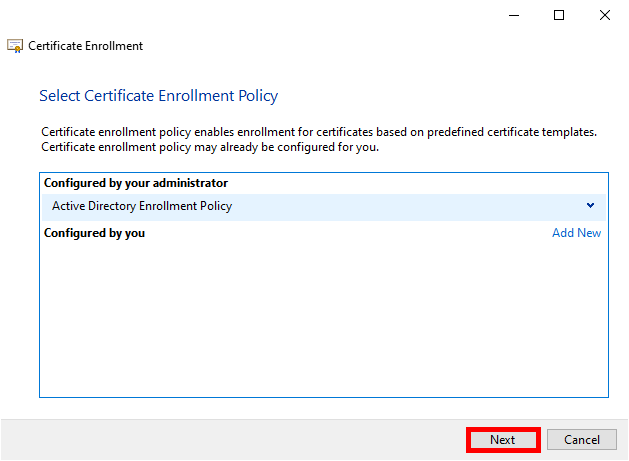

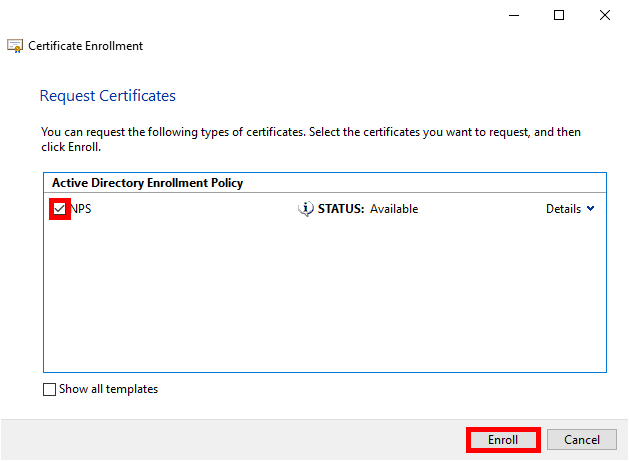

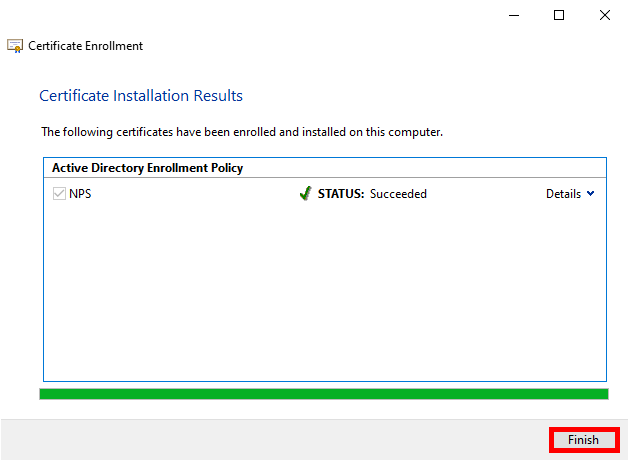

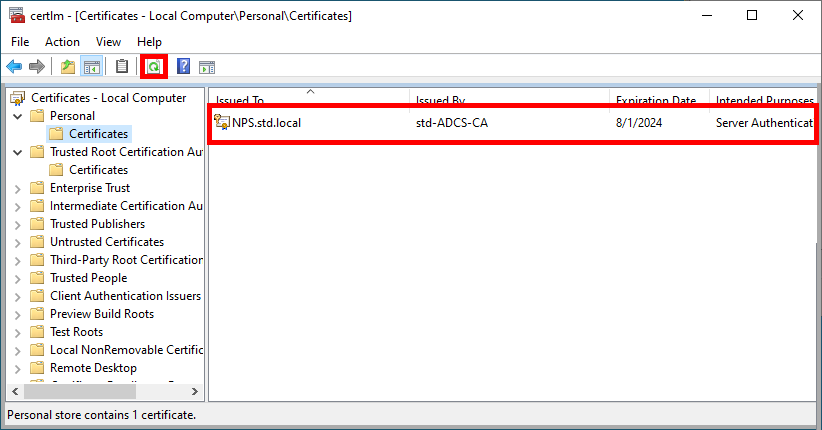

Avec l'AD CS maintenant correctement configuré, nous pouvons demander un certificat d'ordinateur depuis le serveur NPS.

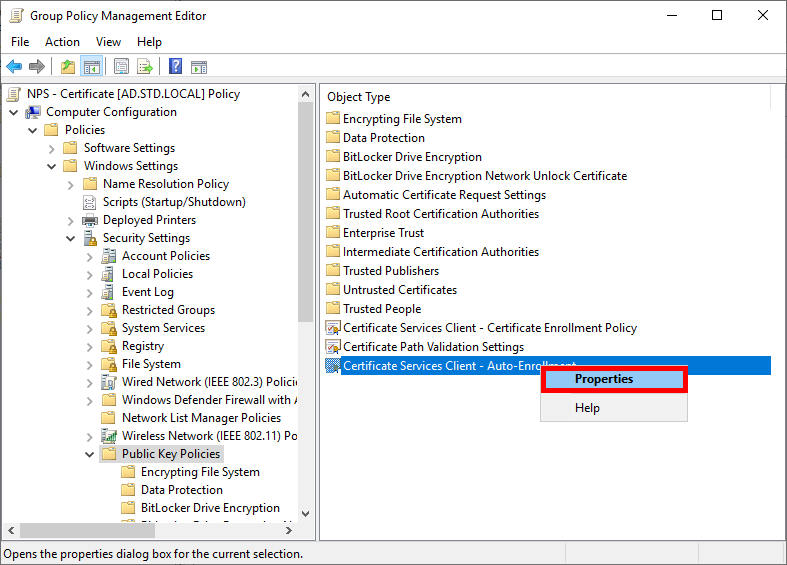

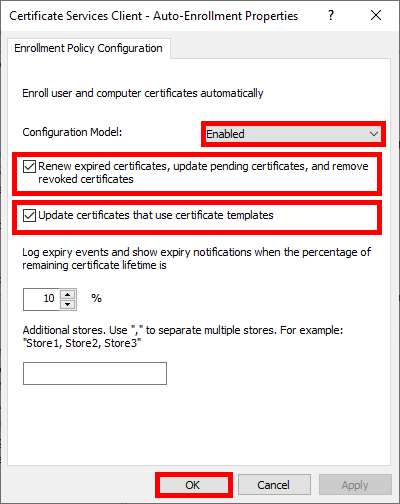

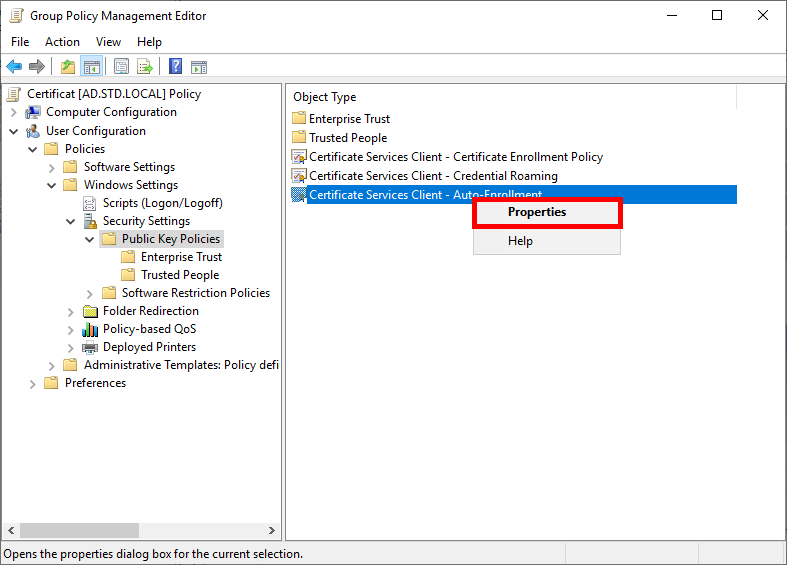

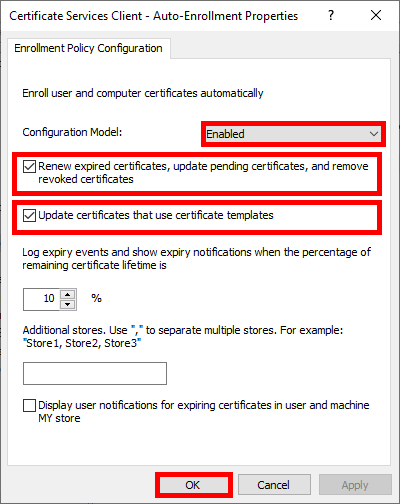

Pour automatiser le processus de renouvellement du certificat, nous pouvons créer une GPO.

C:\> gpupdate

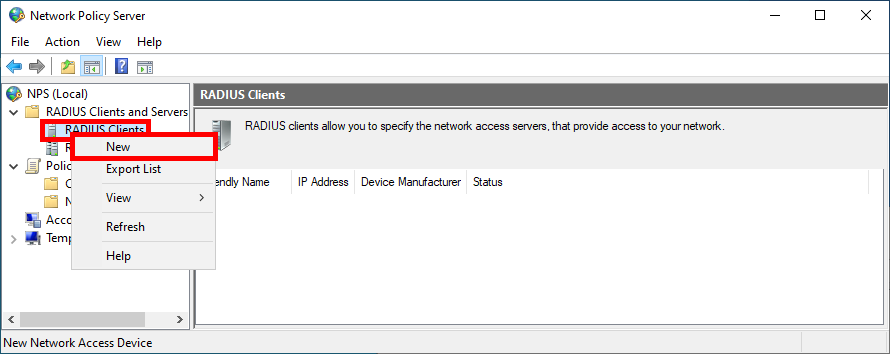

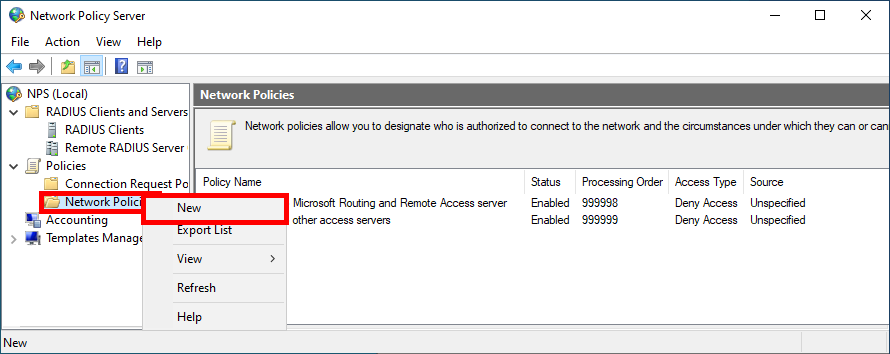

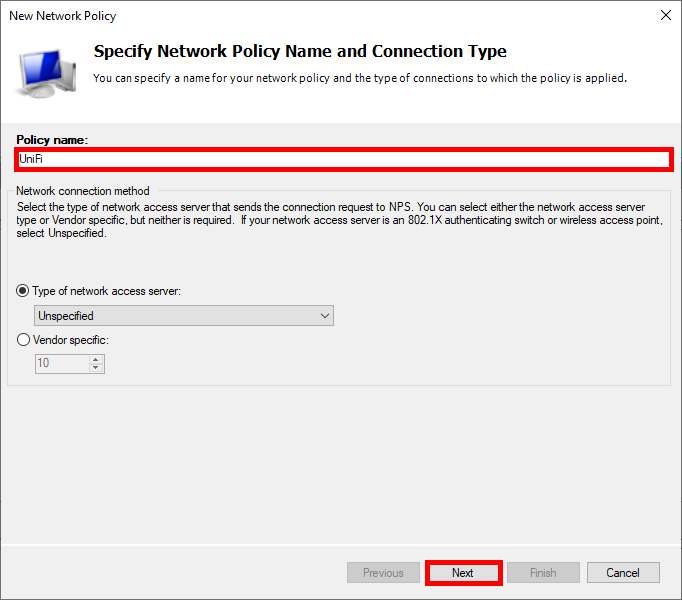

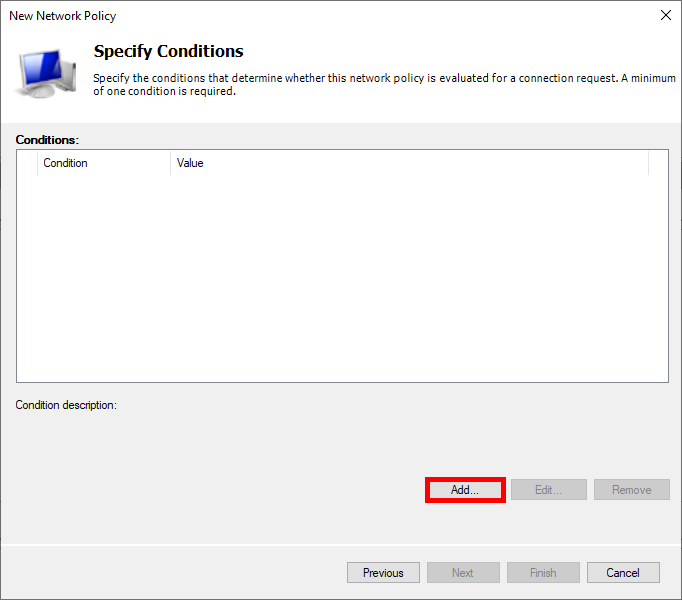

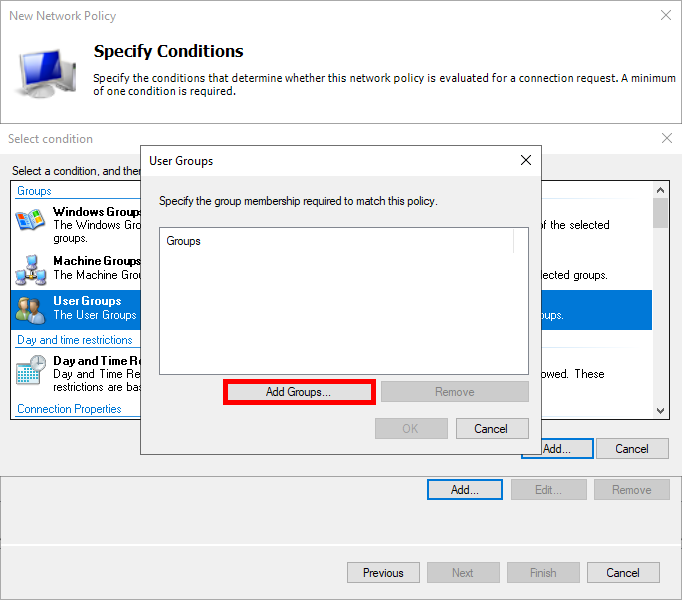

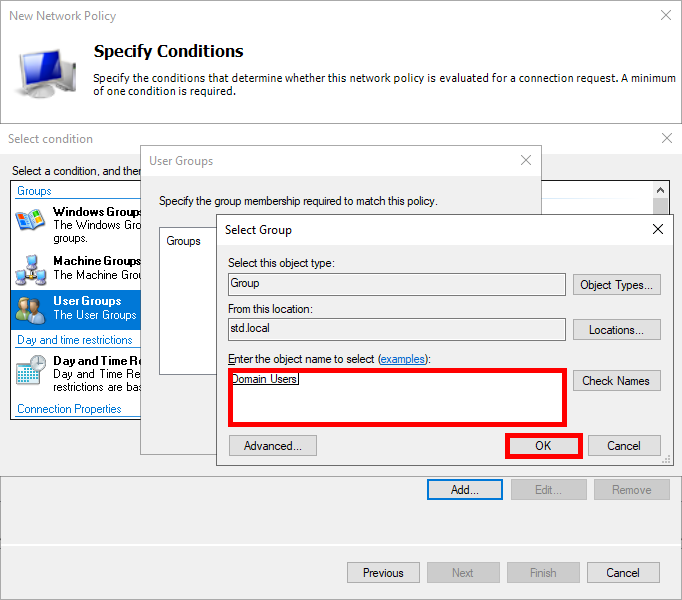

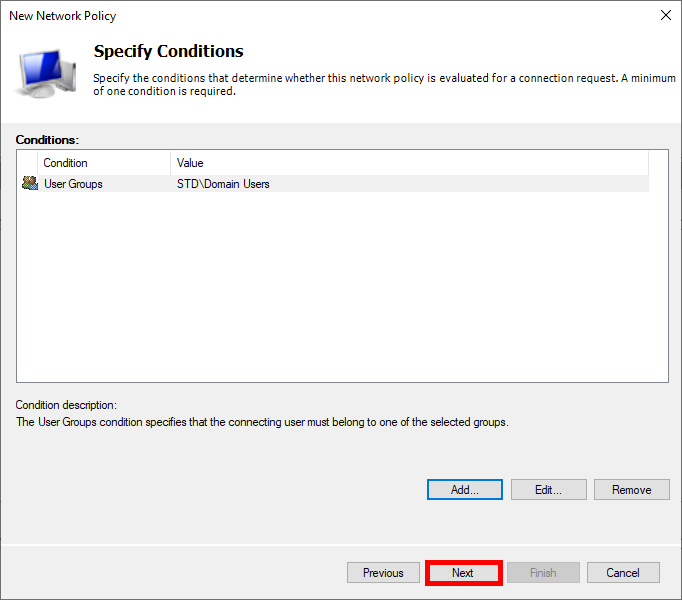

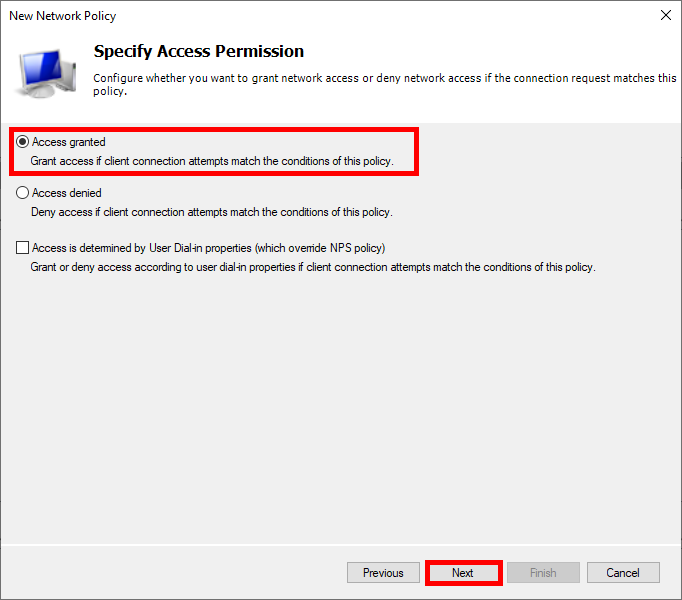

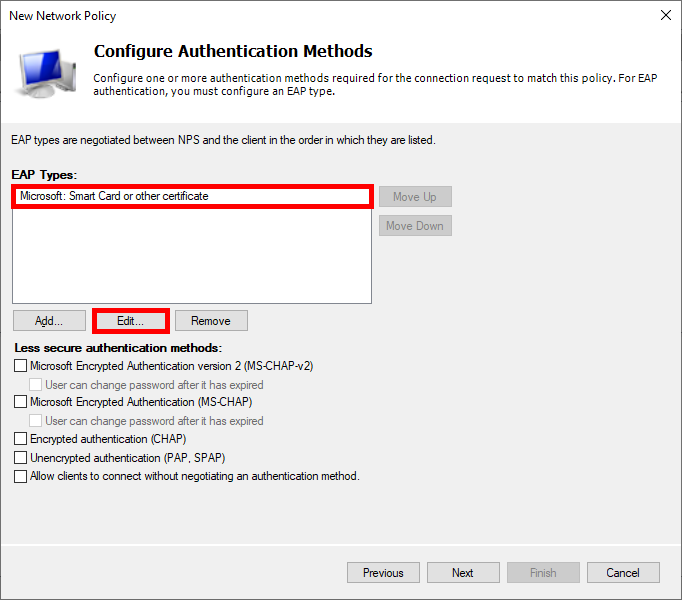

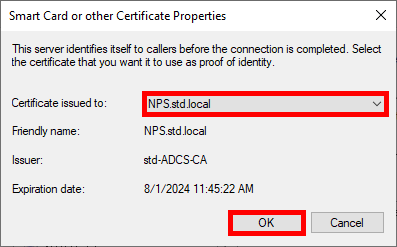

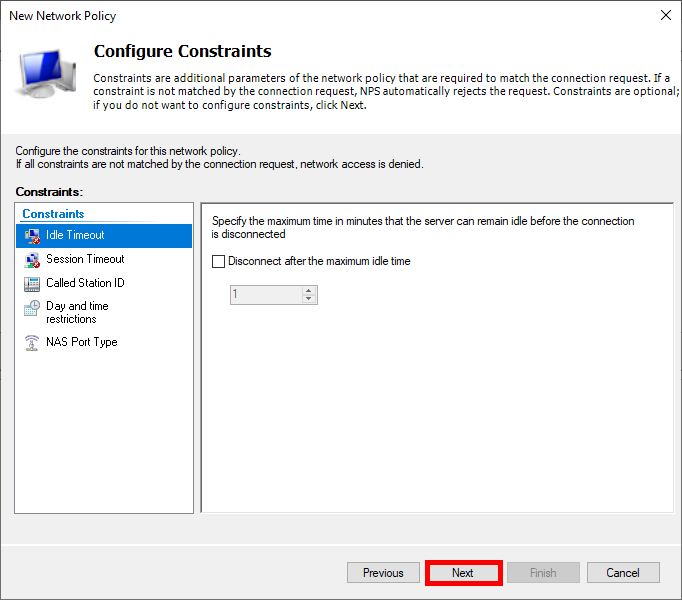

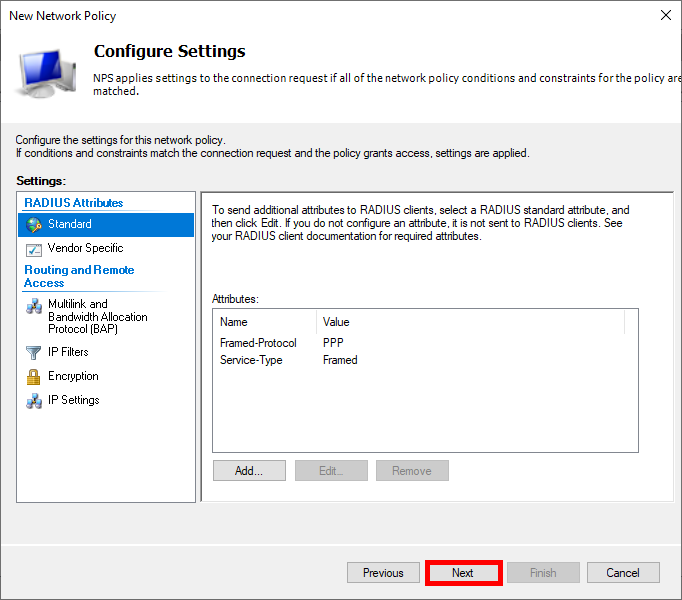

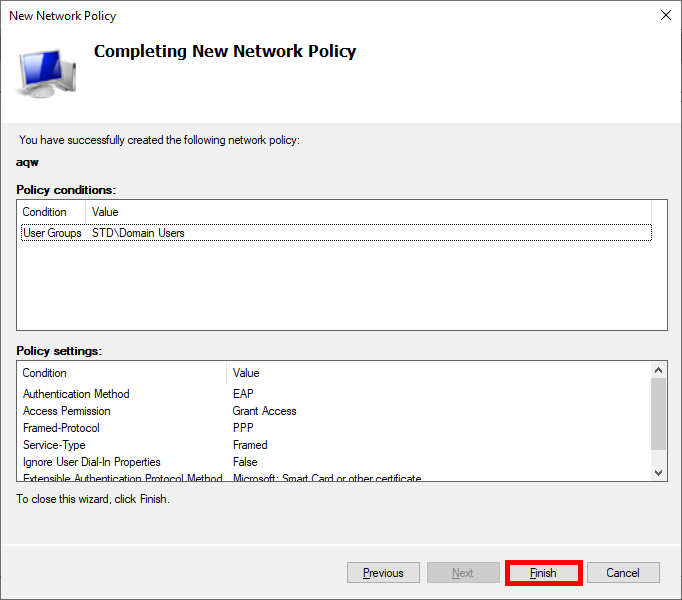

Nous devons maintenant créer une politique réseau où nous définirons quel groupe d'utilisateurs pourra se connecter et les protocoles utilisés.

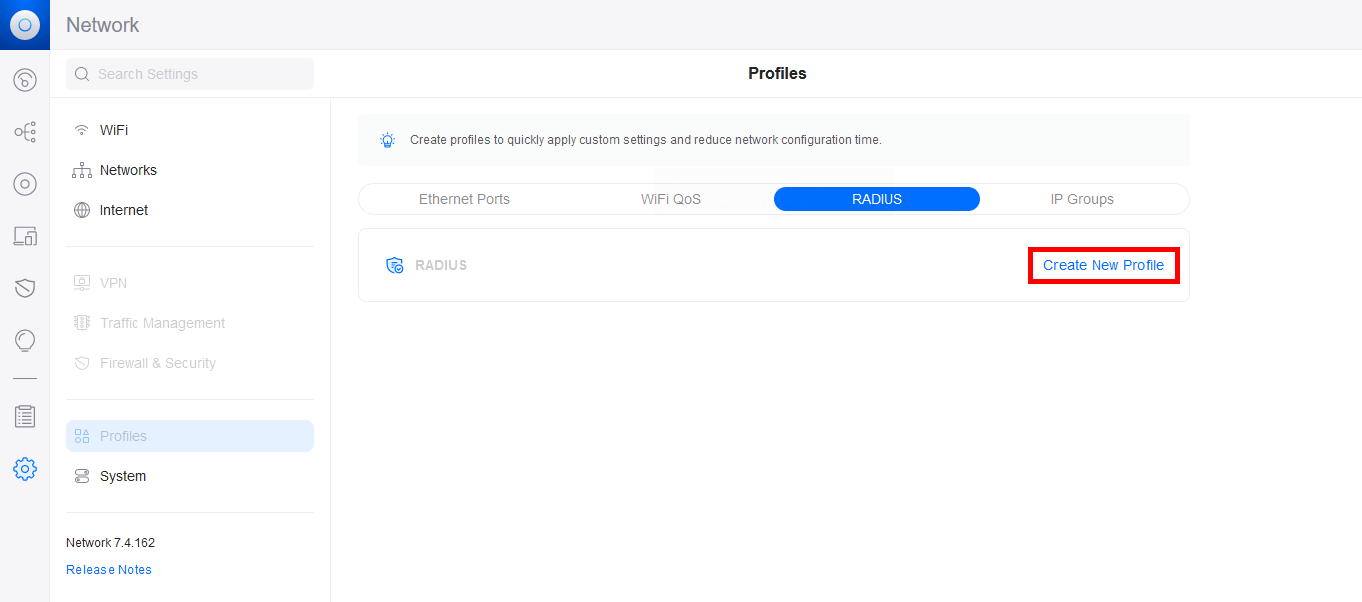

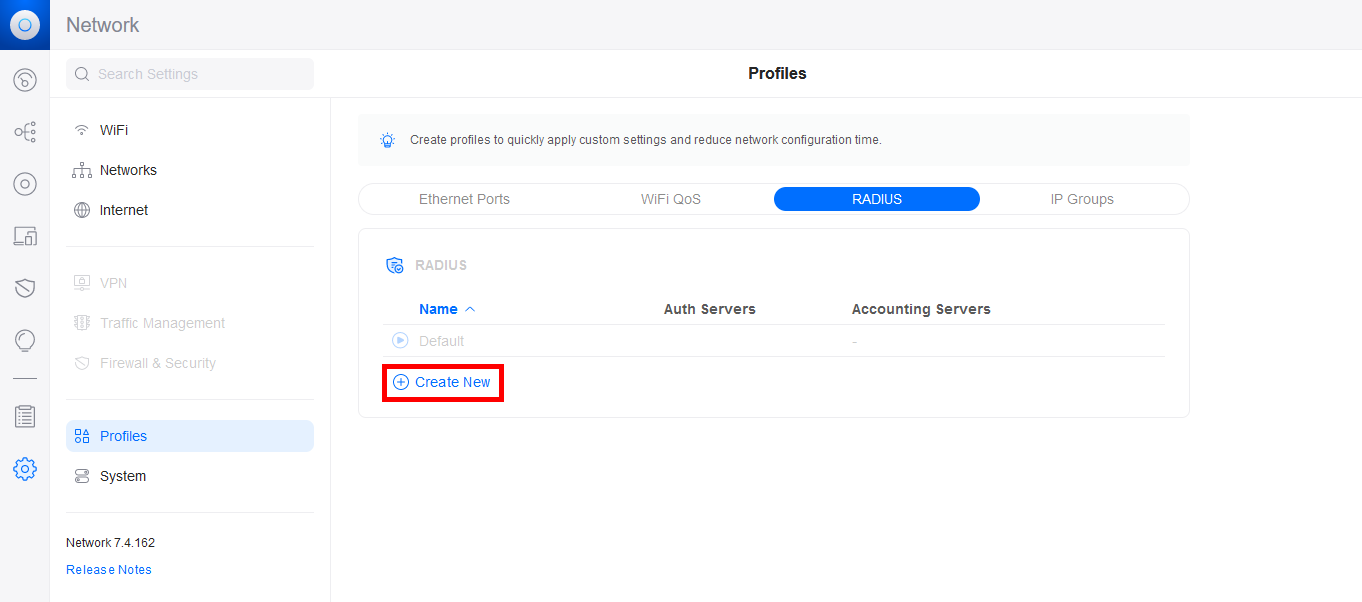

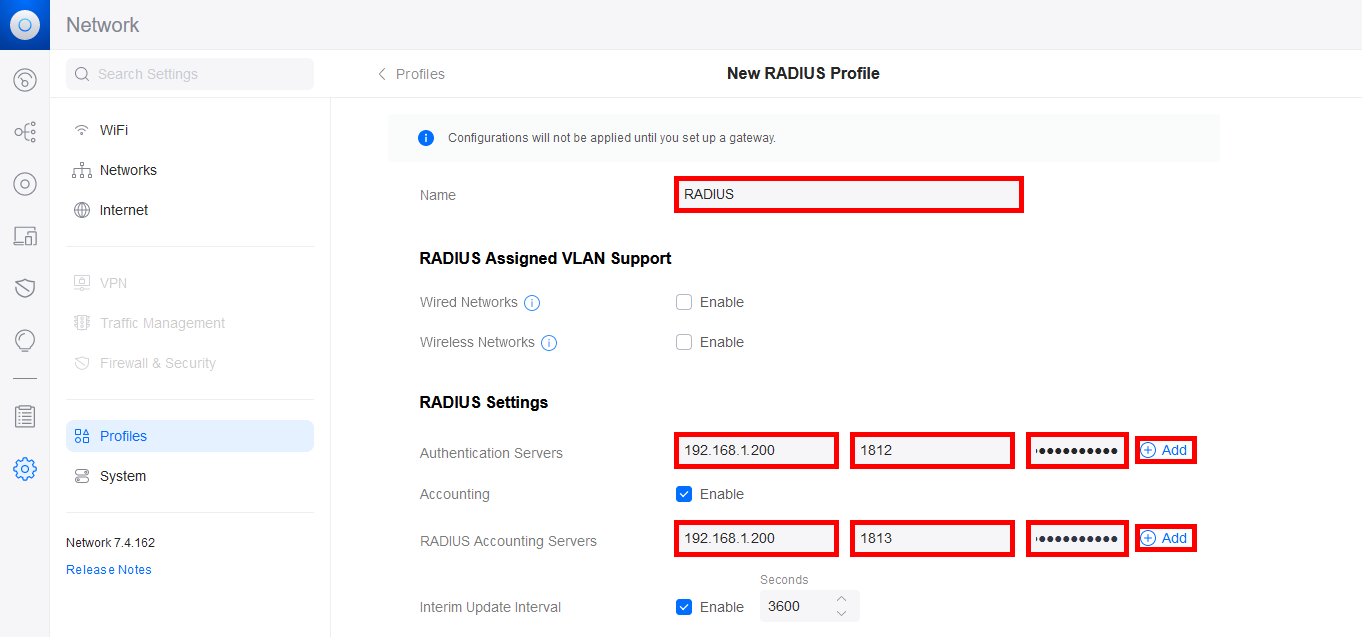

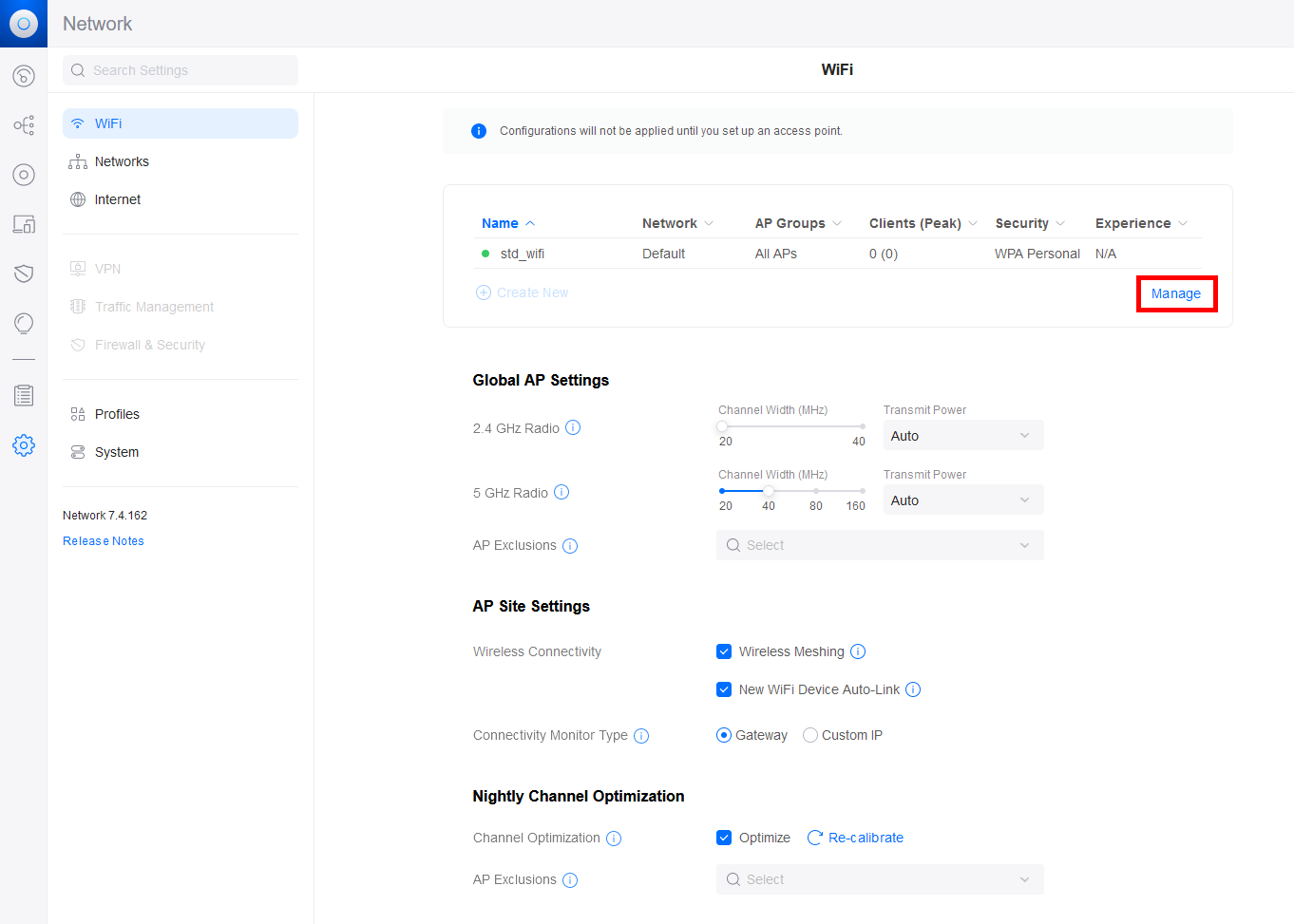

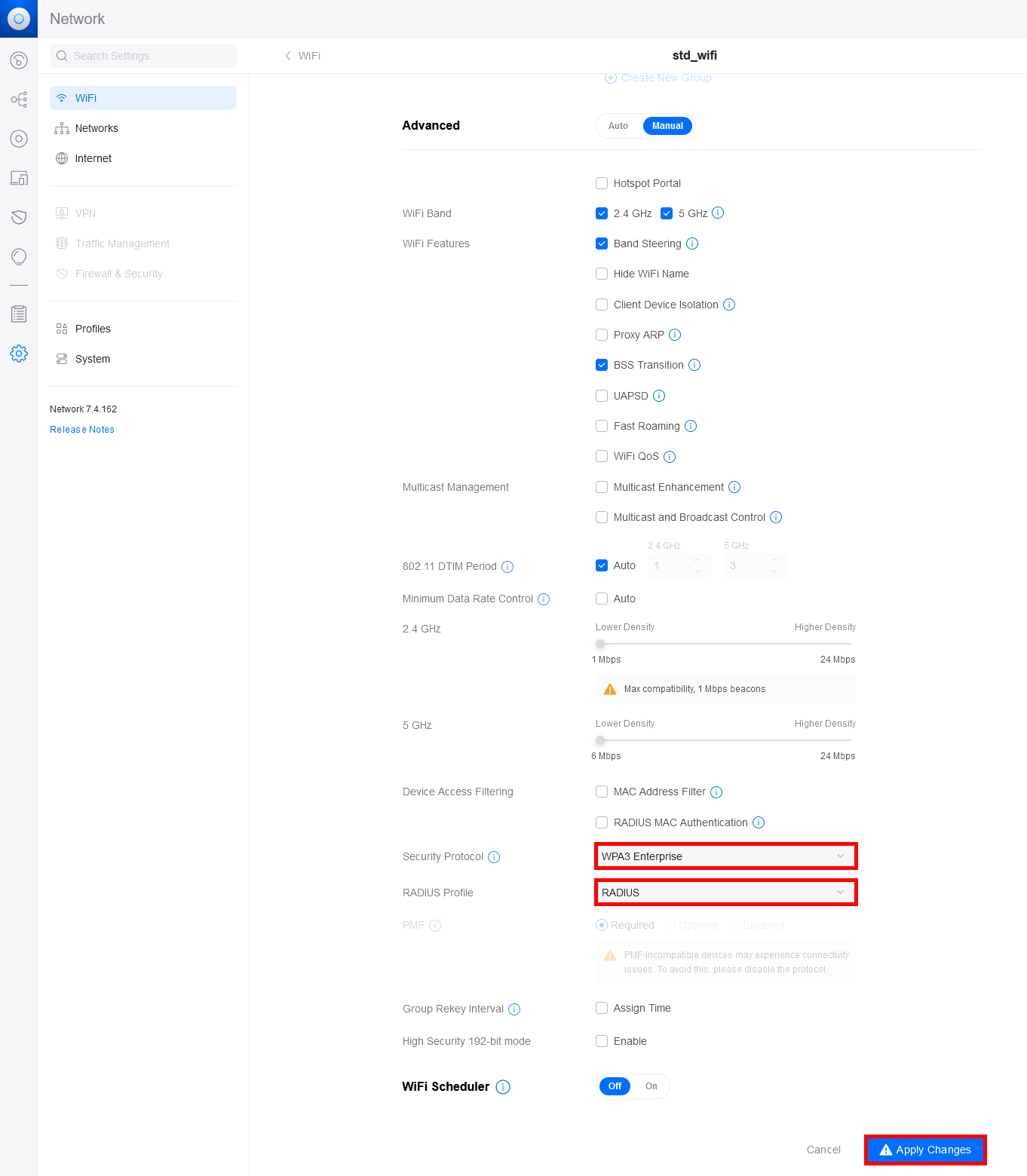

Nous devons maintenant configurer notre Serveur UniFi Network afin d'y intégrer le serveur RADIUS (NPS).

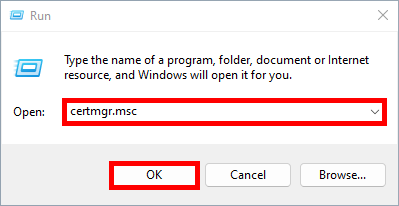

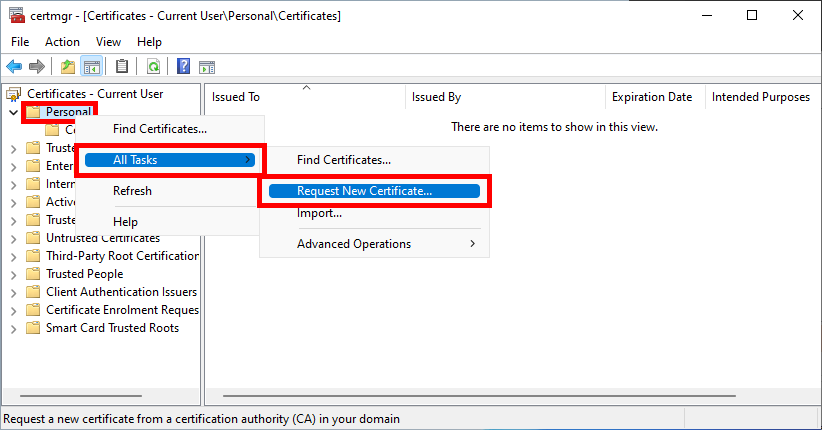

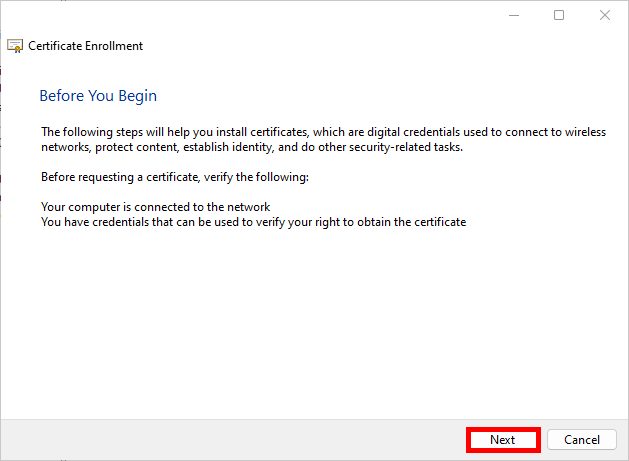

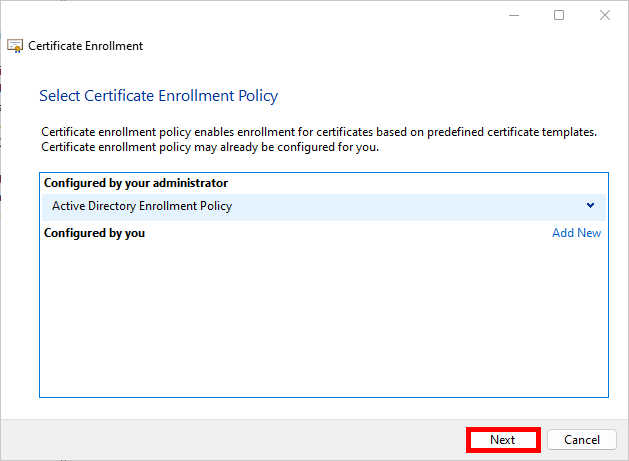

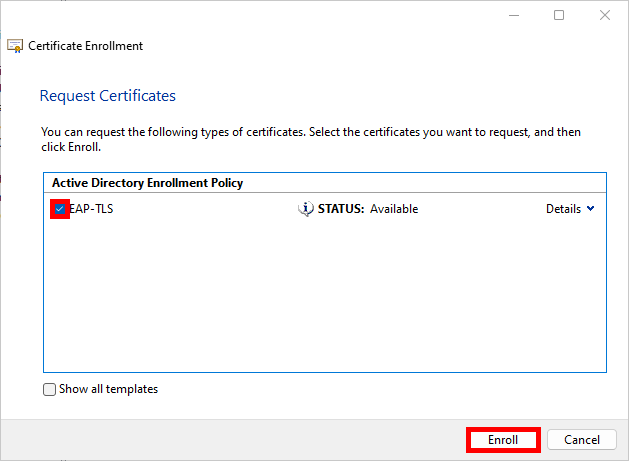

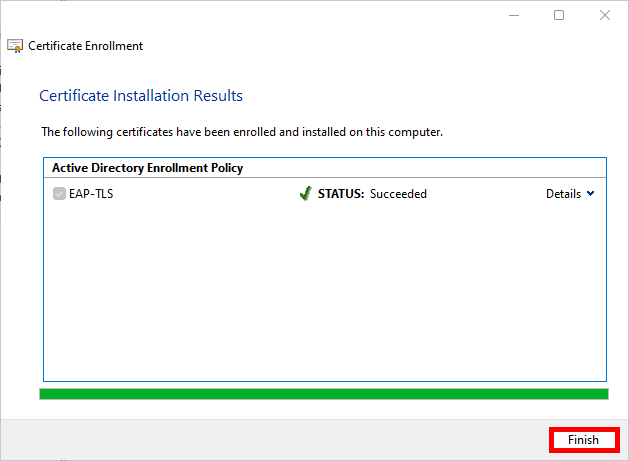

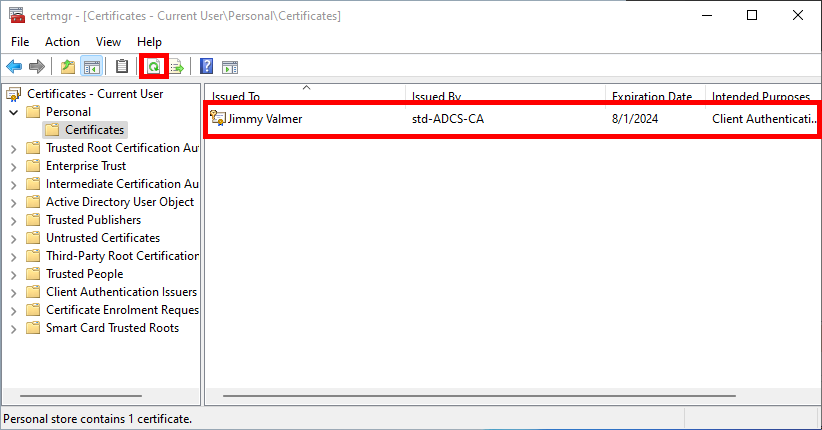

Nous allons maintenant voir comment, depuis un supplicant, obtenir le certificat qui sera utilisé pour l'authentification.

C:\> gpupdate

Les supplicants peuvent maintenant se connecter au réseau WiFi WPA Enterprise en utilisant EAP-TLS.

Contact :