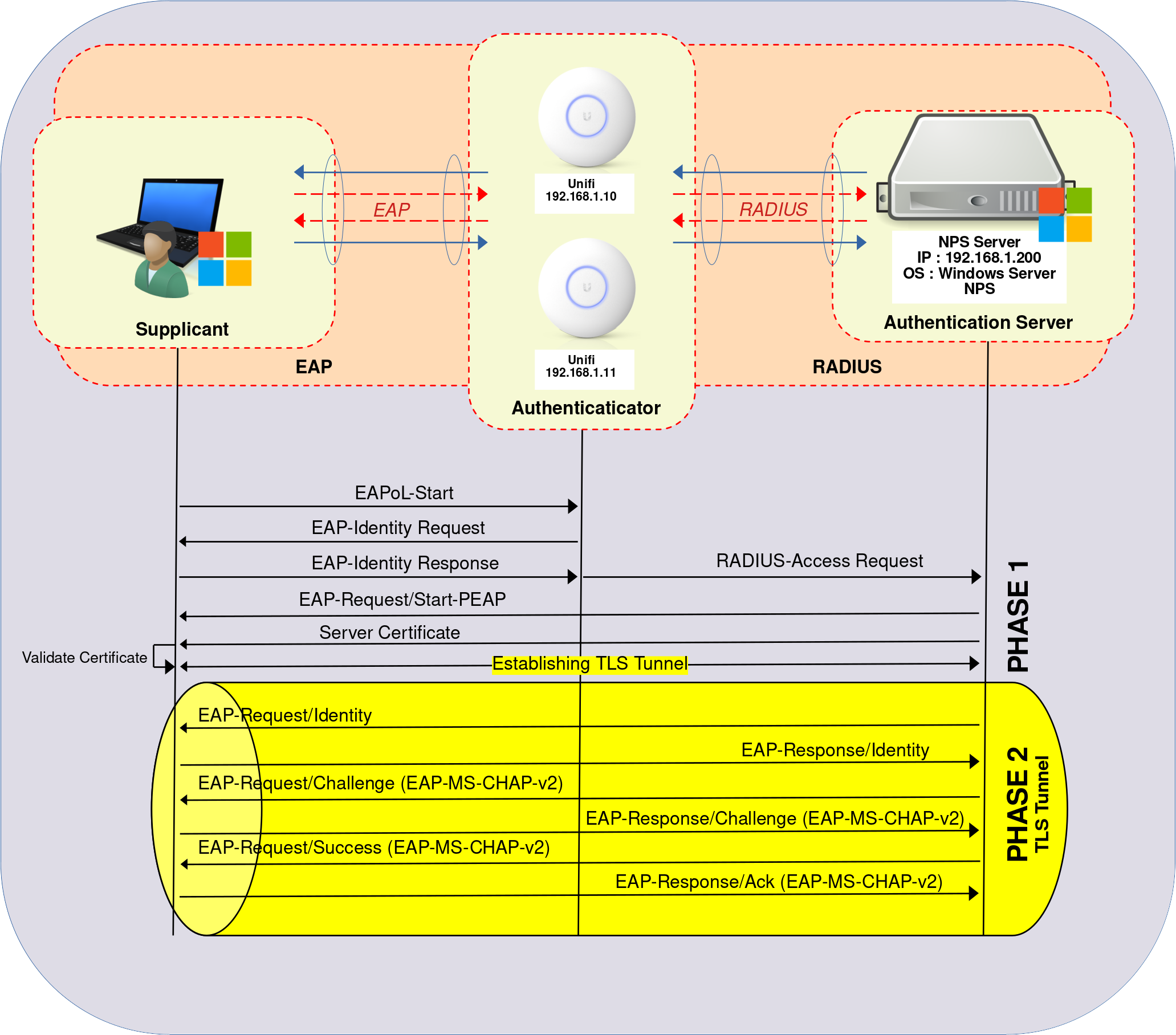

De nos jours, l'accès au WiFi devient une norme courante dans un grand nombre d'entreprises. Malheureusement, cela soulève de nombreuses préoccupations concernant la sécurité. En effet, lorsque l'on définit un mot de passe WPA unique pour un grand nombre d'utilisateurs, cela nécessite de changer fréquemment le mot de passe de l'accès au WiFi (j'ai déjà écrit un article à ce sujet pour le faire via GPO ici), mais cela peut être fastidieux à mettre en place.

Nous allons donc voir ici comment mettre en œuvre l'accès WPA Enterprise afin de renforcer la sécurité et répondre aux préoccupations énoncées ci-dessus.

⚠️Note : Veuillez noter que le protocole PEAP-MSCHAPv2 semble sentir des fesses et ne pas être totalement sécurisé. Sources : https://www.youtube.com/. Envisagez d'utiliser EAP-TLS à la place (voir par exemple la) ! ⚠️

Note II : PEAP-MSCHAPv2 utilise un login et un mot de passe traditionnels pour authentifier les utilisateurs (basés ici sur les comptes Active Directory), alors que EAP-TLS utilise des certificats X.509.

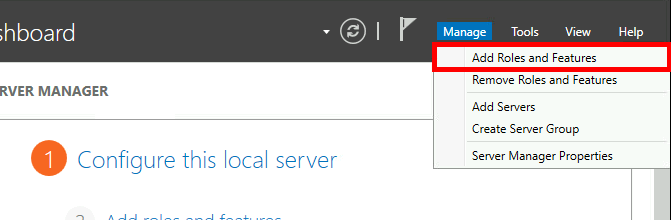

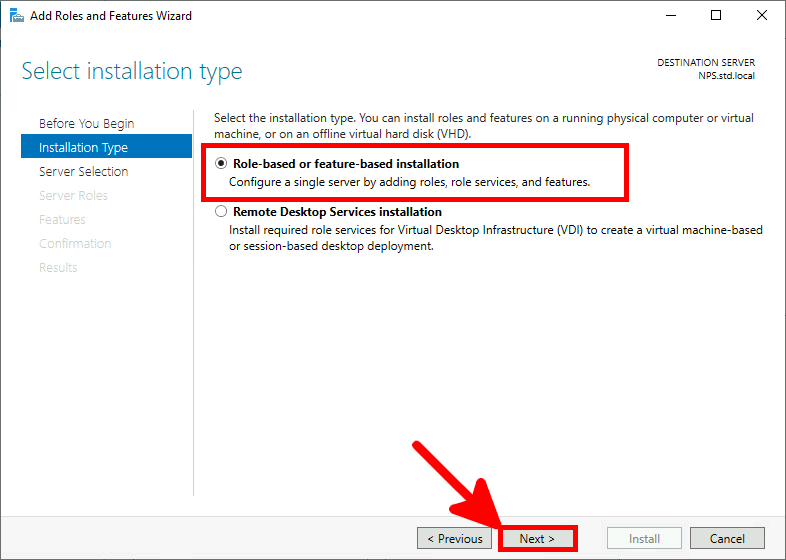

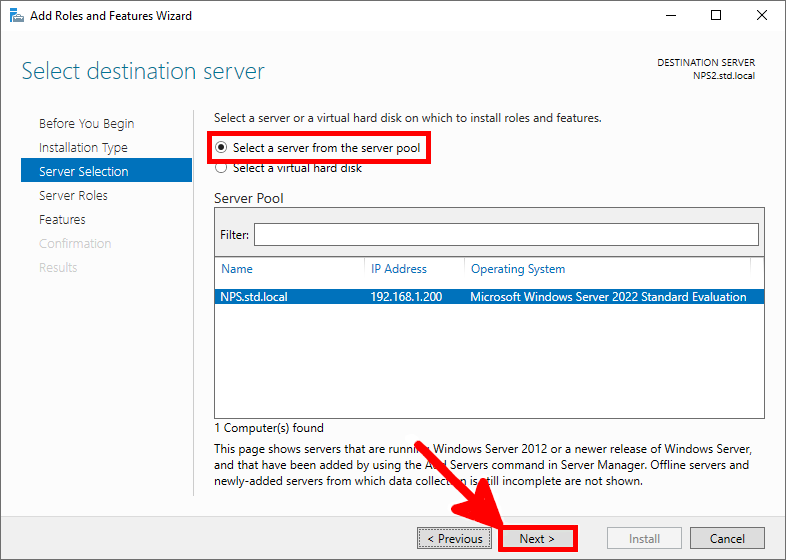

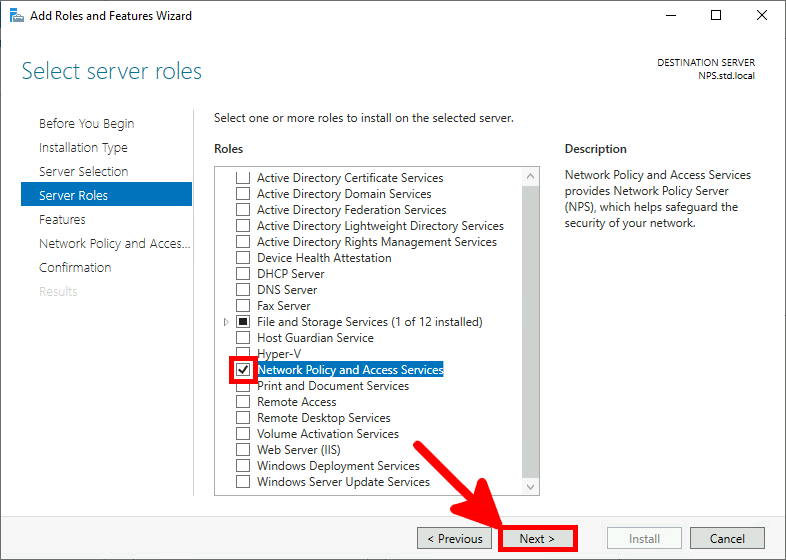

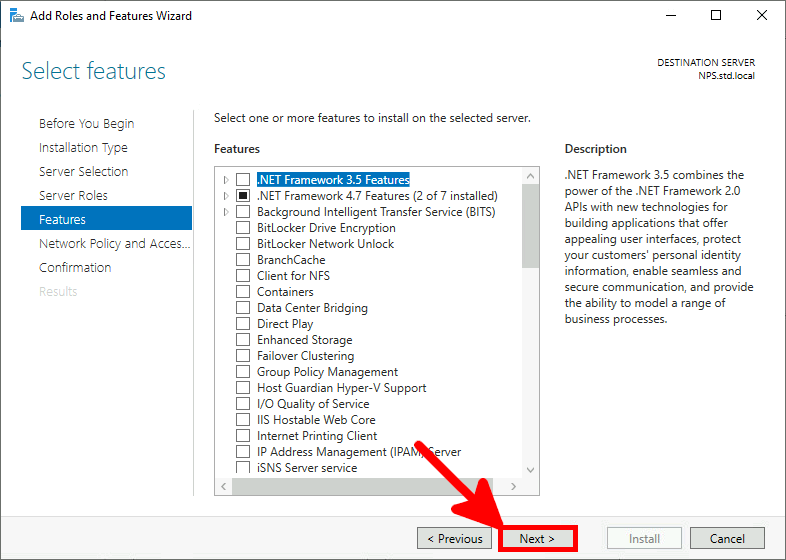

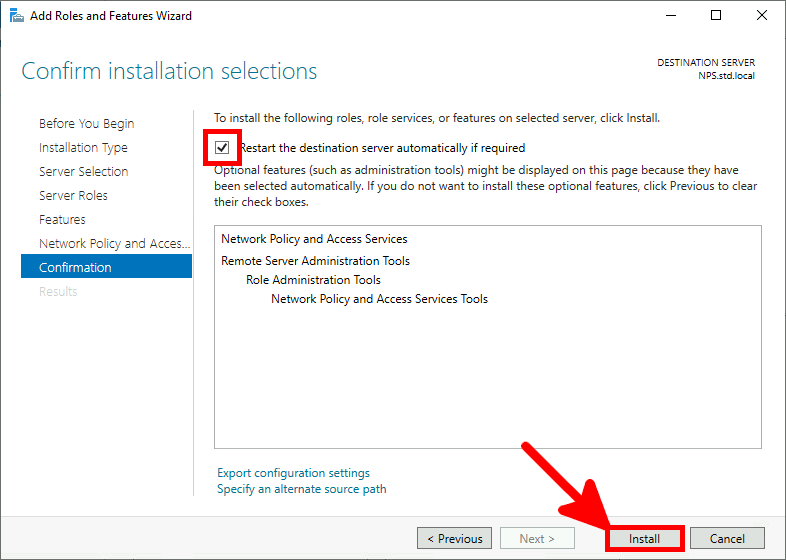

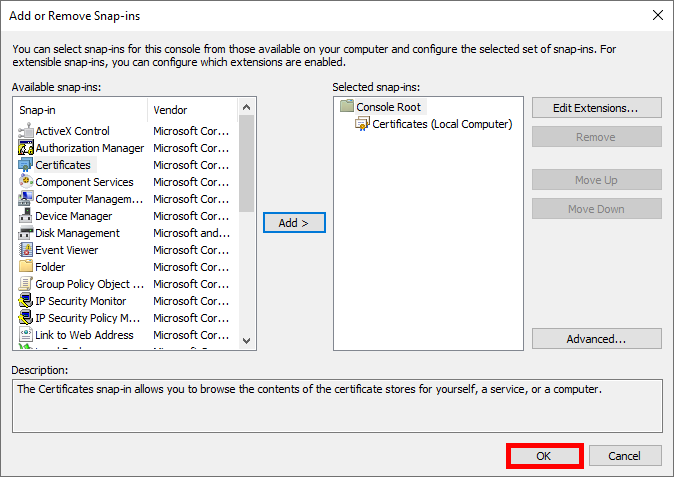

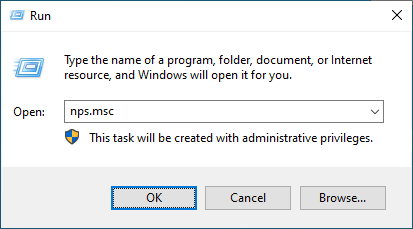

Nous avons deux options pour installer le rôle NPS : en utilisant PowerShell ou via l'interface graphique.

PS C:\Users\administrator.STD> Install-WindowsFeature NPAS -Restart -IncludeManagementTools

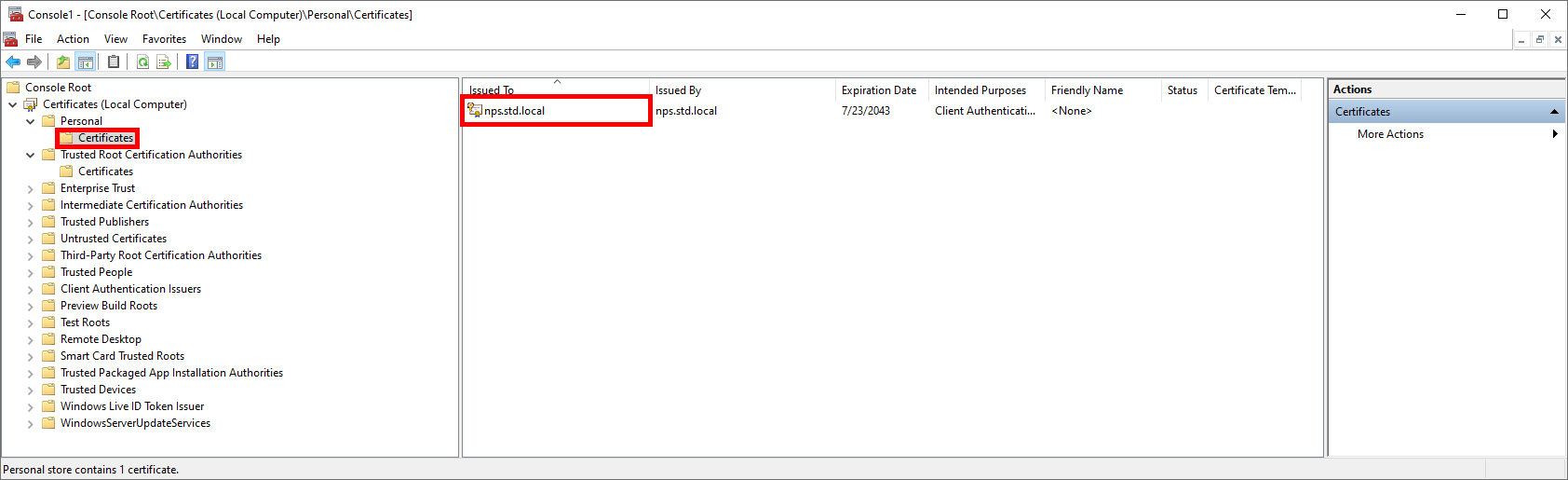

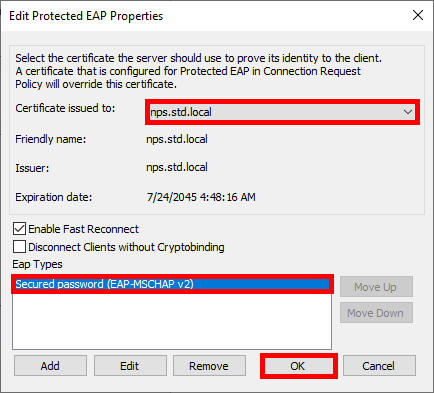

Comme vu précédemment sur le schéma, un tunnel TLS est établi entre le supplicant et le serveur NPS. Pour ce faire, nous avons le choix entre créer un certificat sur un serveur ADCS (méthode abordée dans le tutoriel EAP-TLS) ou en générer un auto-signé. Dans cette option, nous devrons déployer le certificat sur chaque supplicant qui se connectera aux Points d'accès.

PS C:\Users\administrator.STD> New-SelfSignedCertificate -DnsName "nps.std.local" -KeyLength 2048 -CertStoreLocation cert:\LocalMachine\My -NotAfter (Get-Date).AddYears(20)

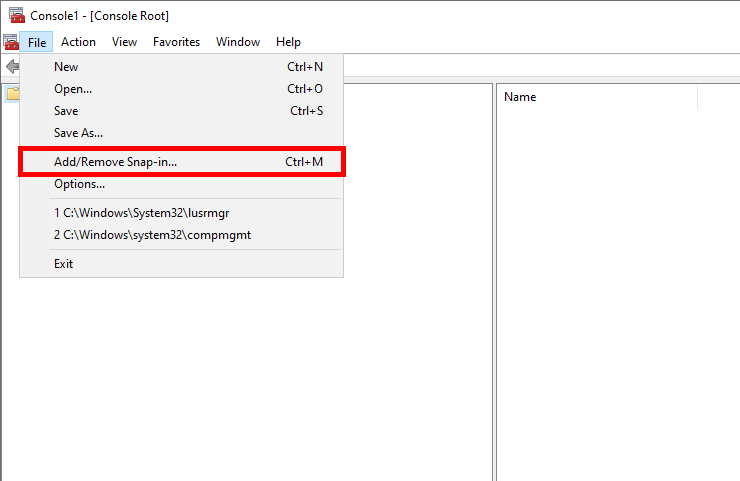

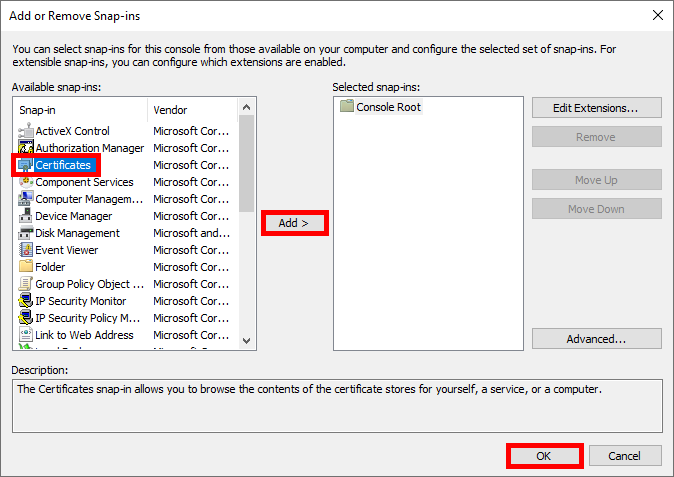

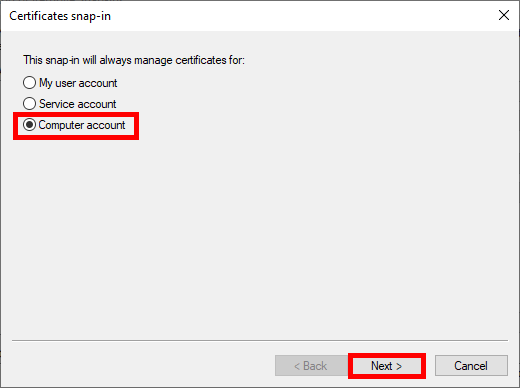

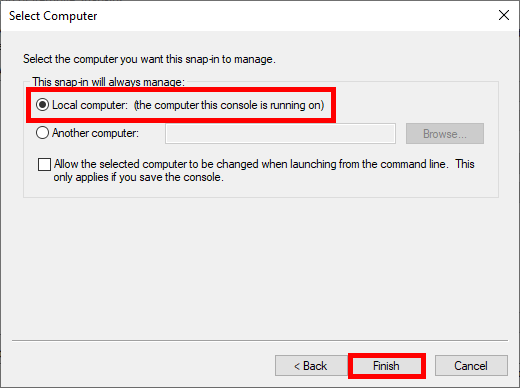

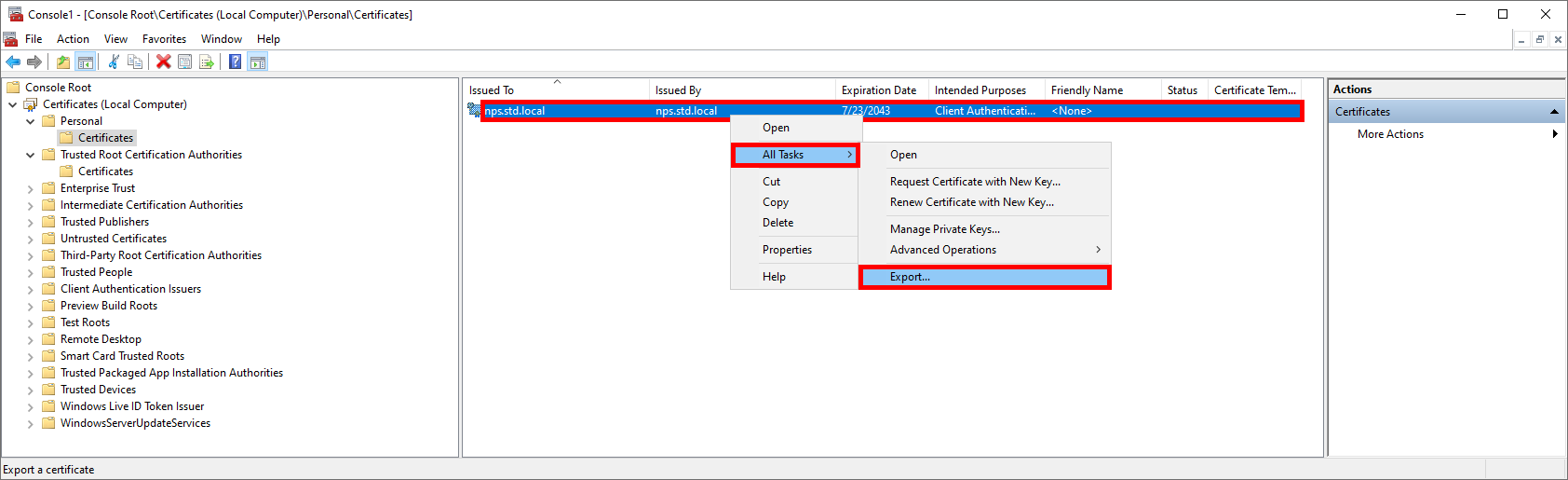

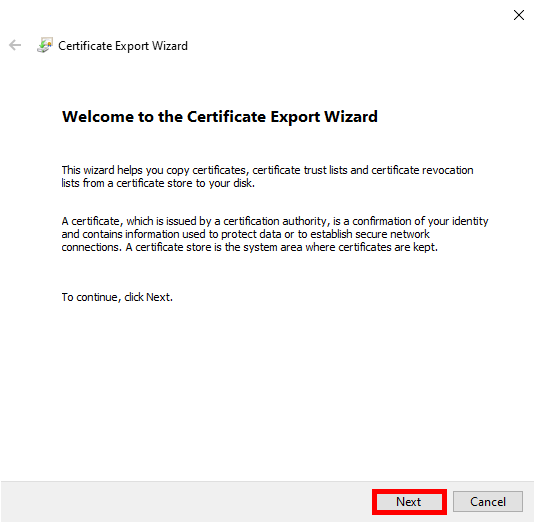

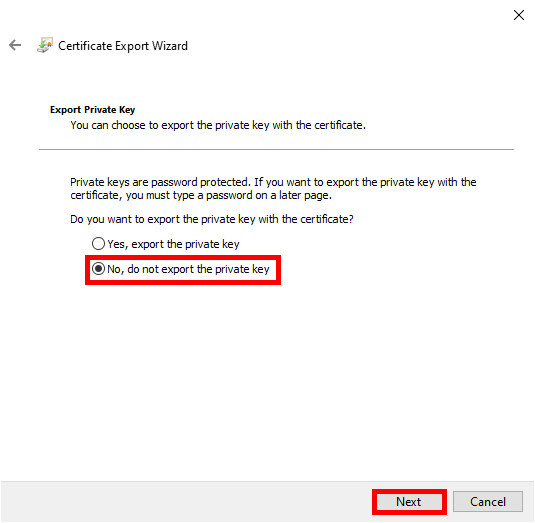

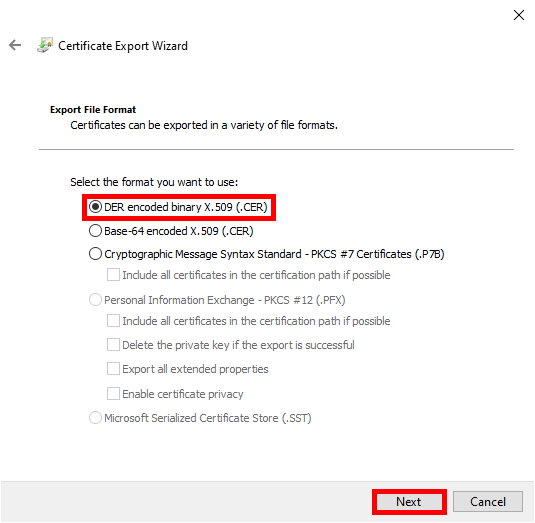

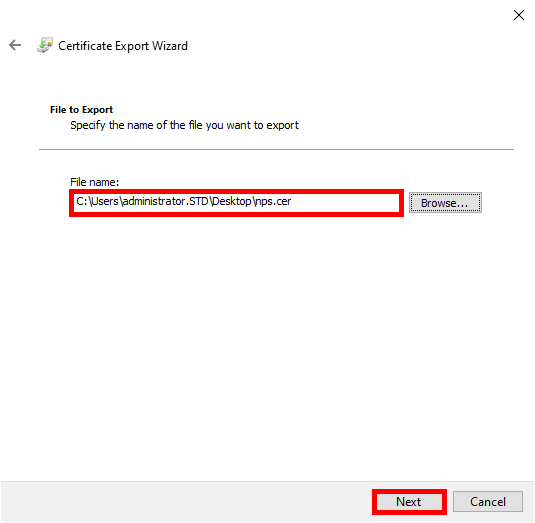

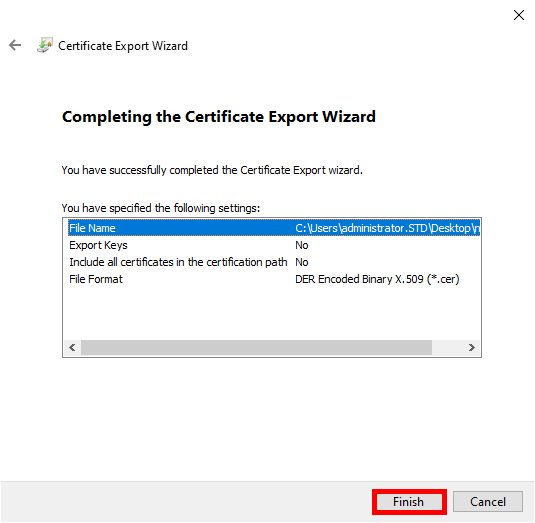

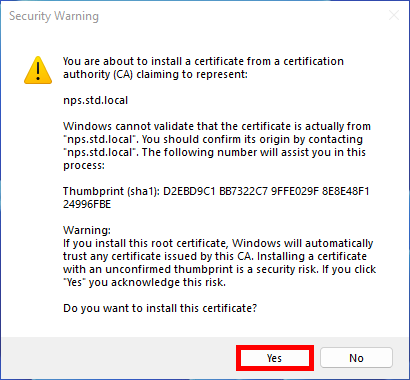

Afin d'être reconnu en tant qu'entité de confiance par les Supplicants Windows, le certificat doit être exporté et ajouté à la liste de certificats de confiance. Je montrerai comment faire cela ultérieurement pour le Supplicant.

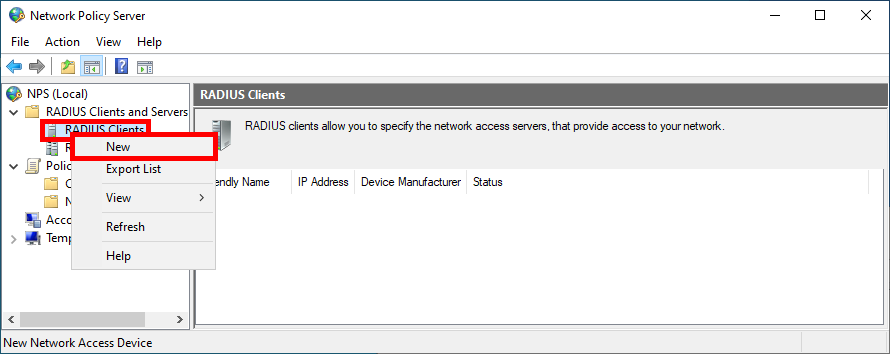

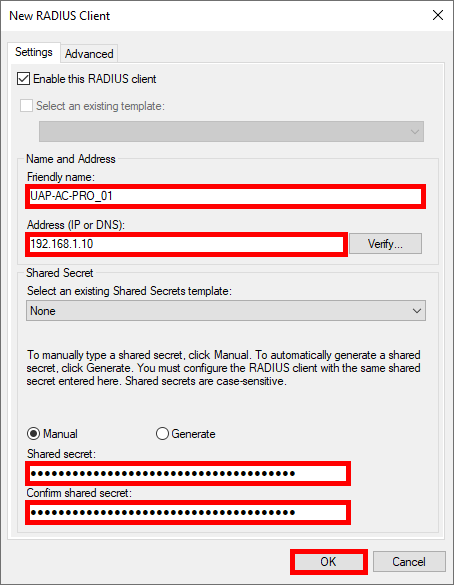

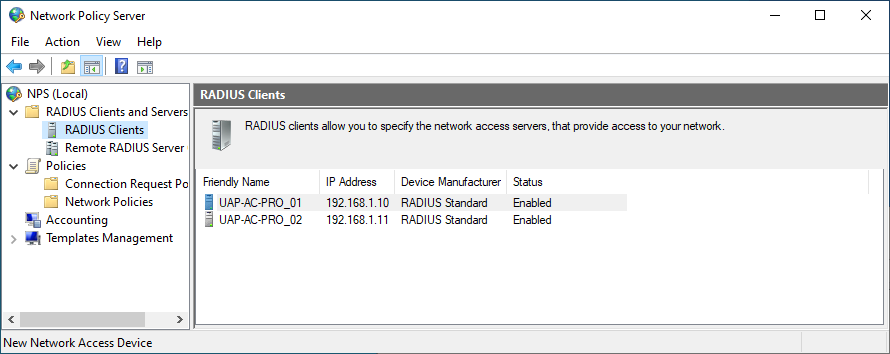

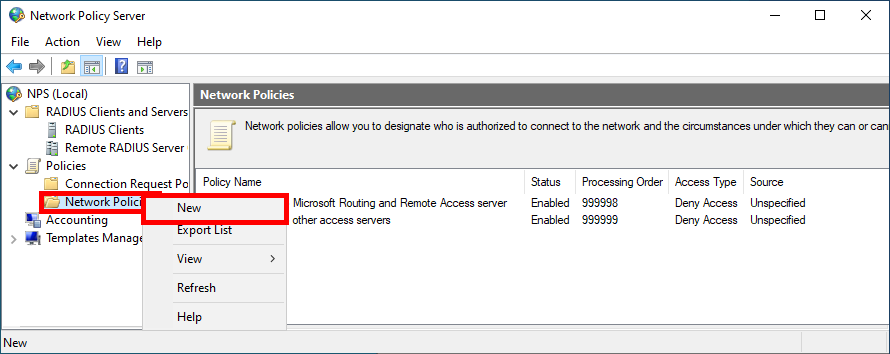

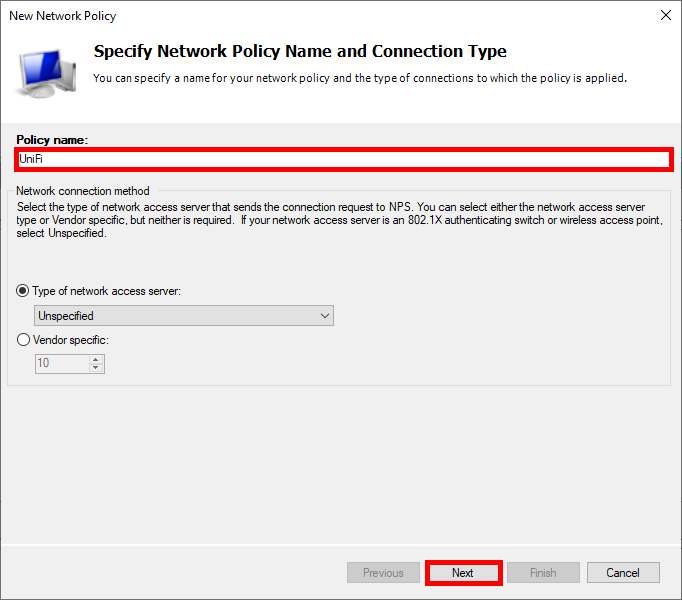

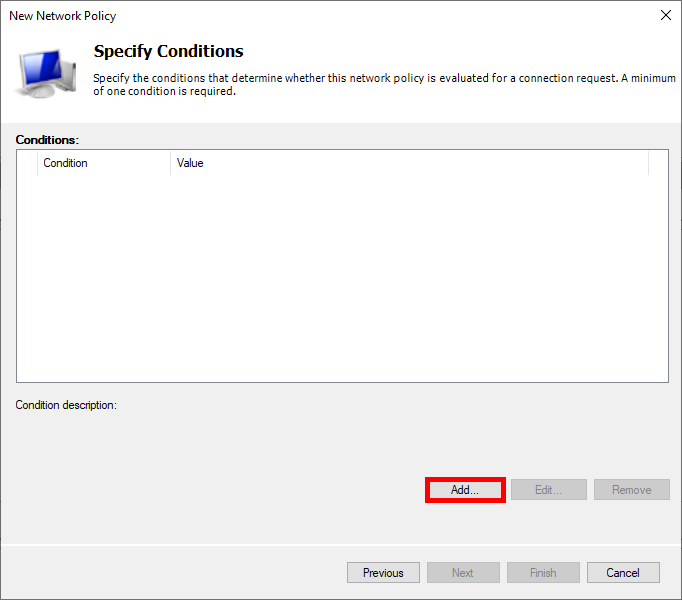

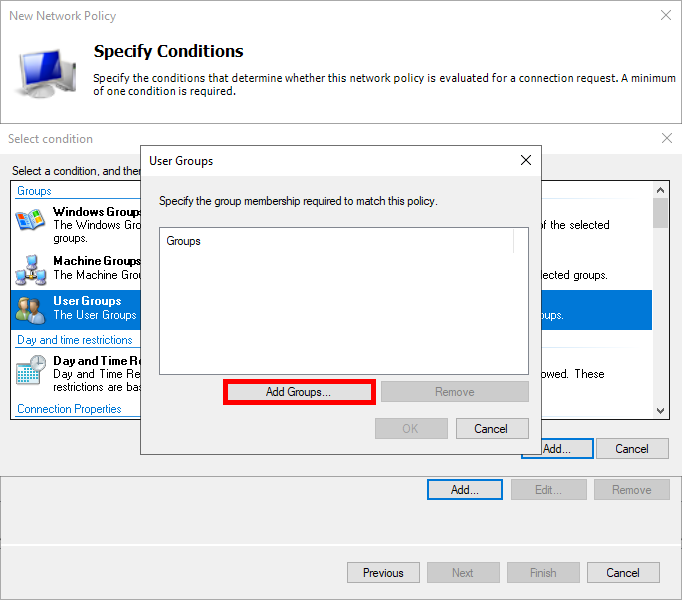

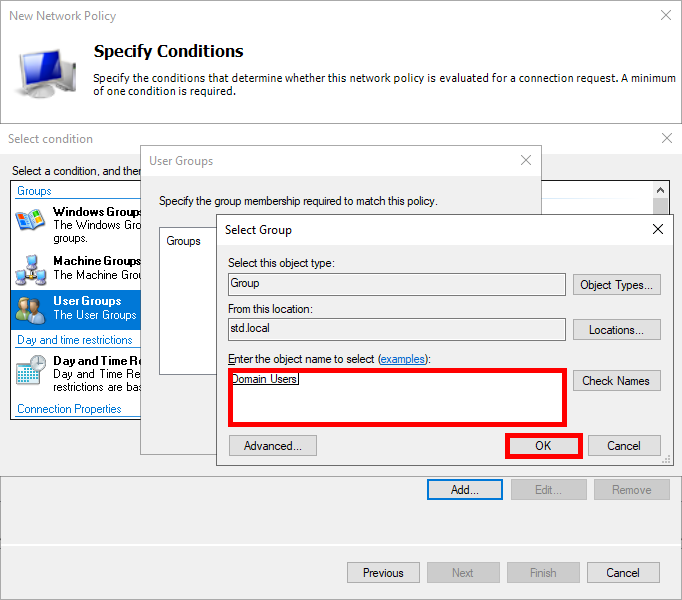

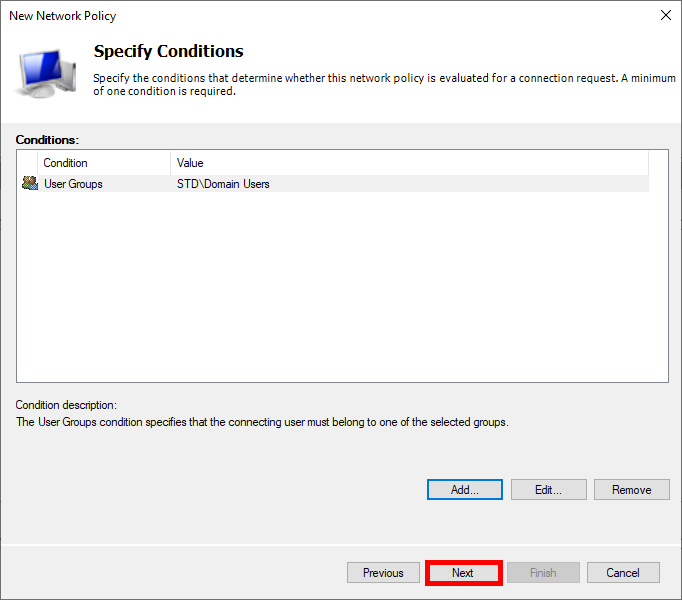

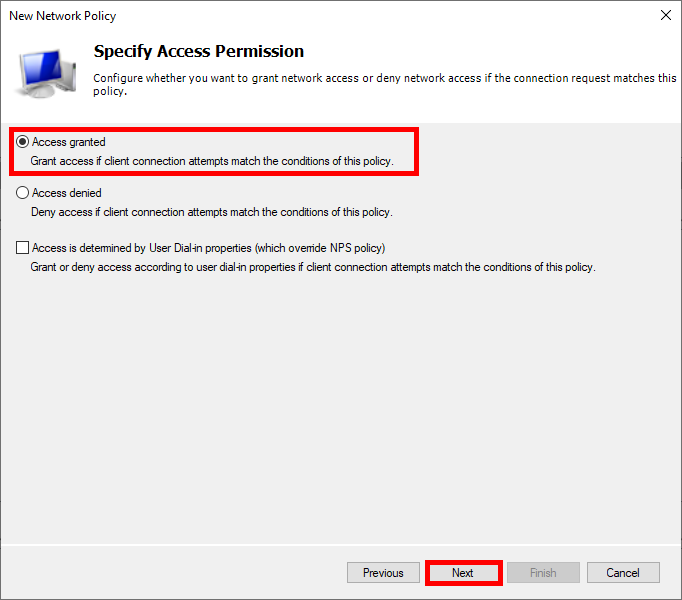

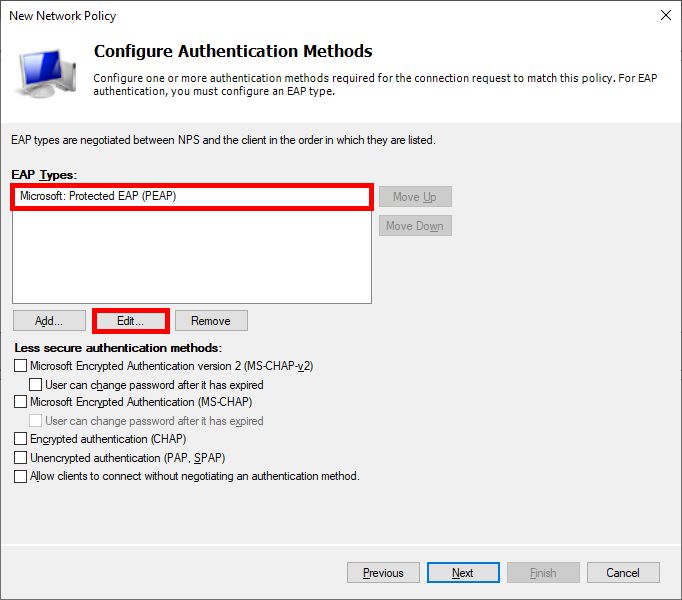

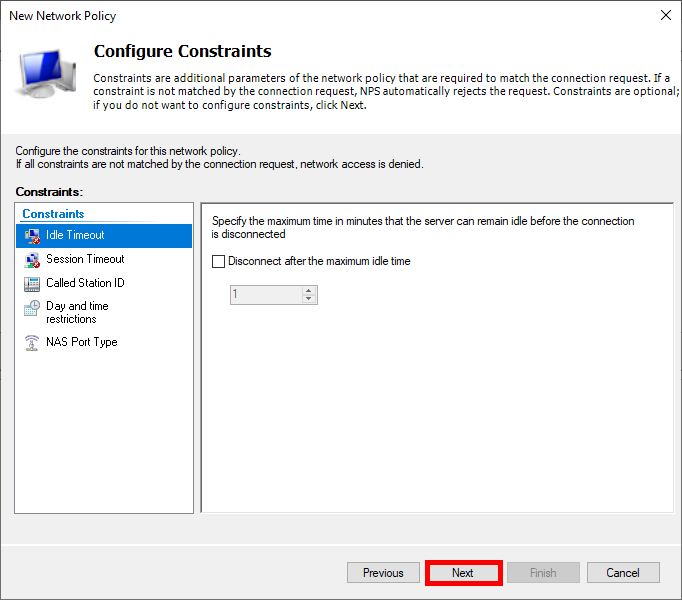

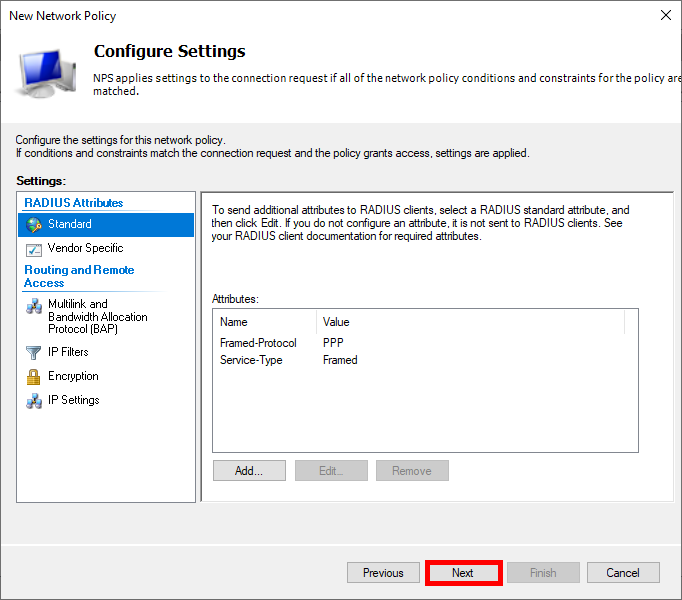

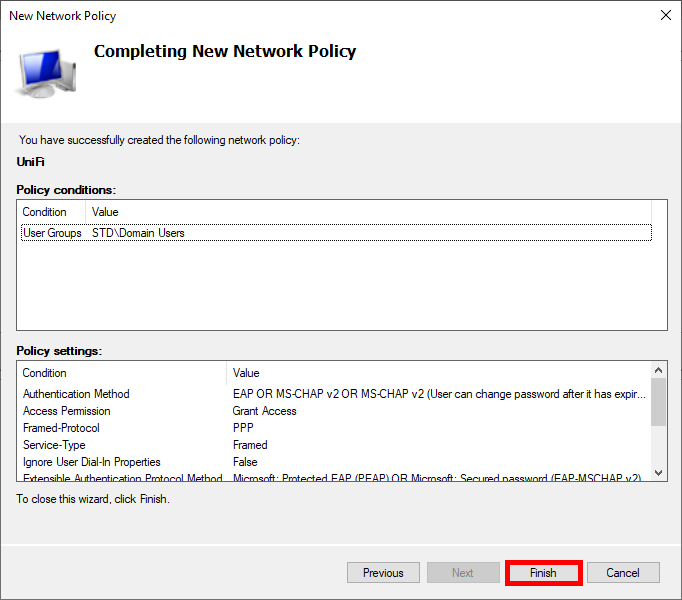

Nous devons maintenant créer une politique réseau où nous définirons quel groupe d'utilisateurs pourra se connecter et les protocoles à utiliser.

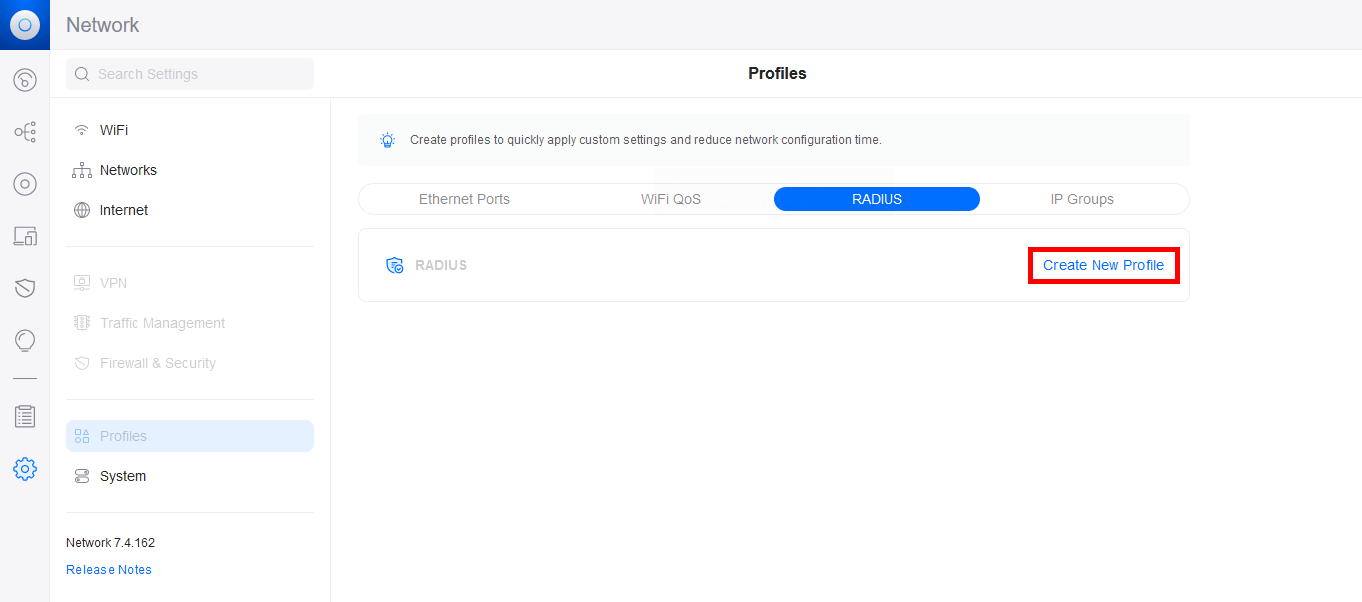

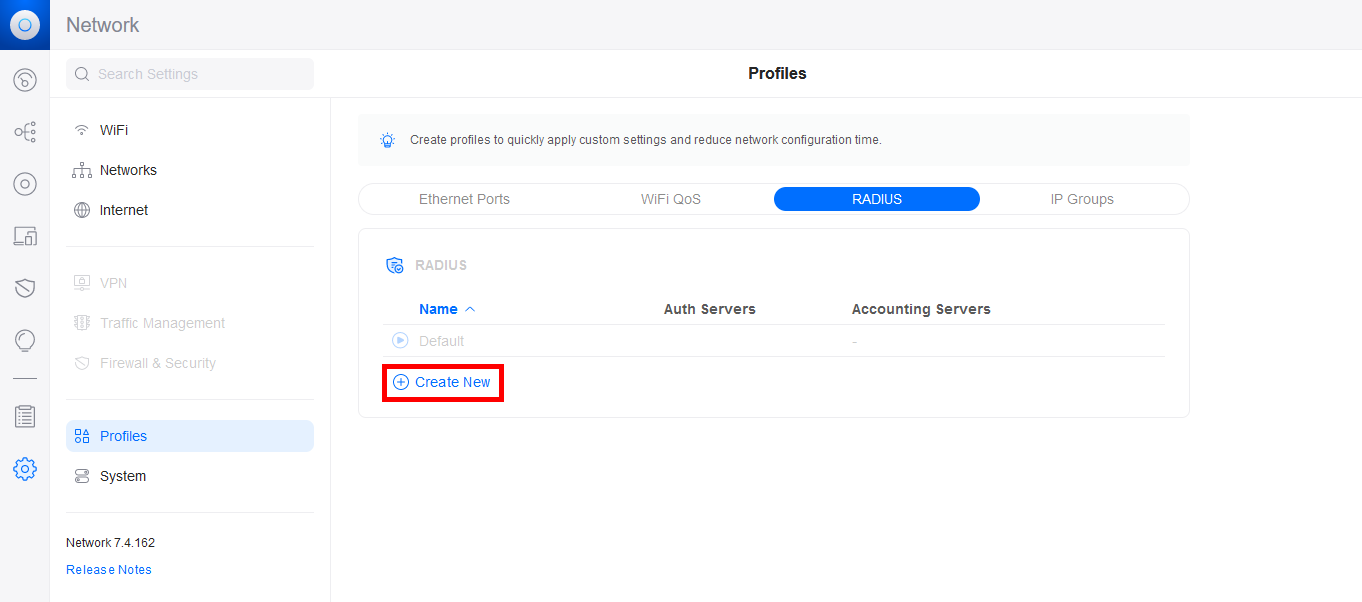

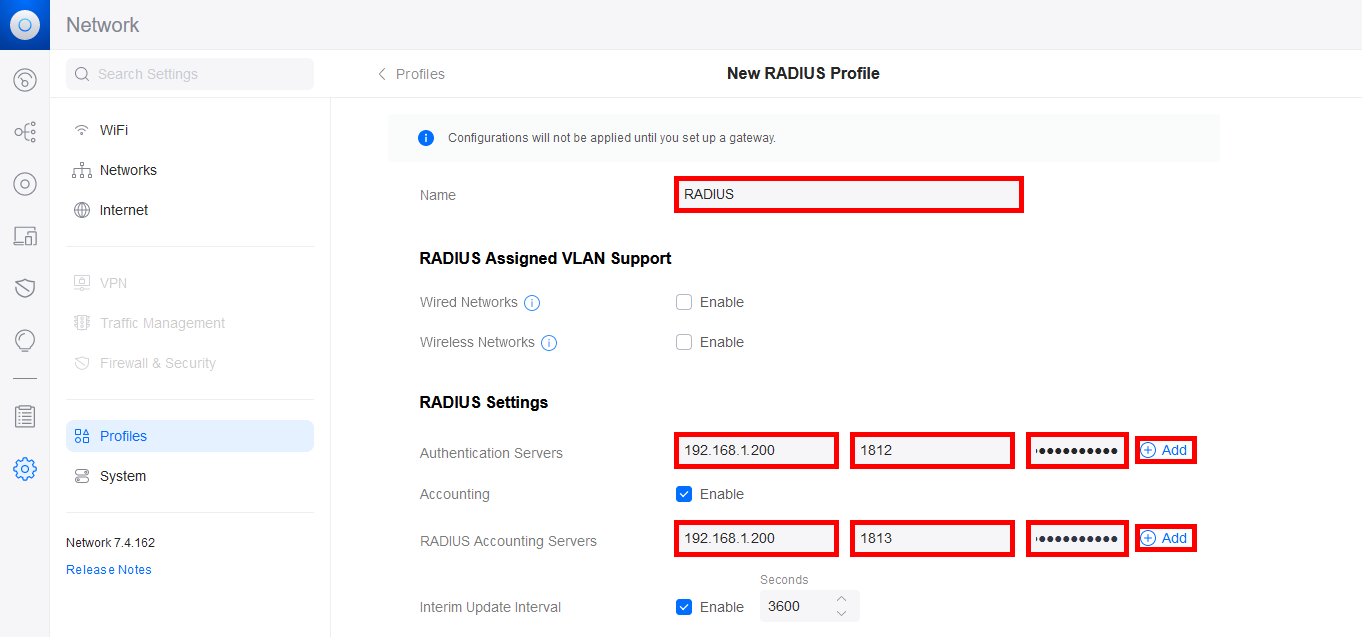

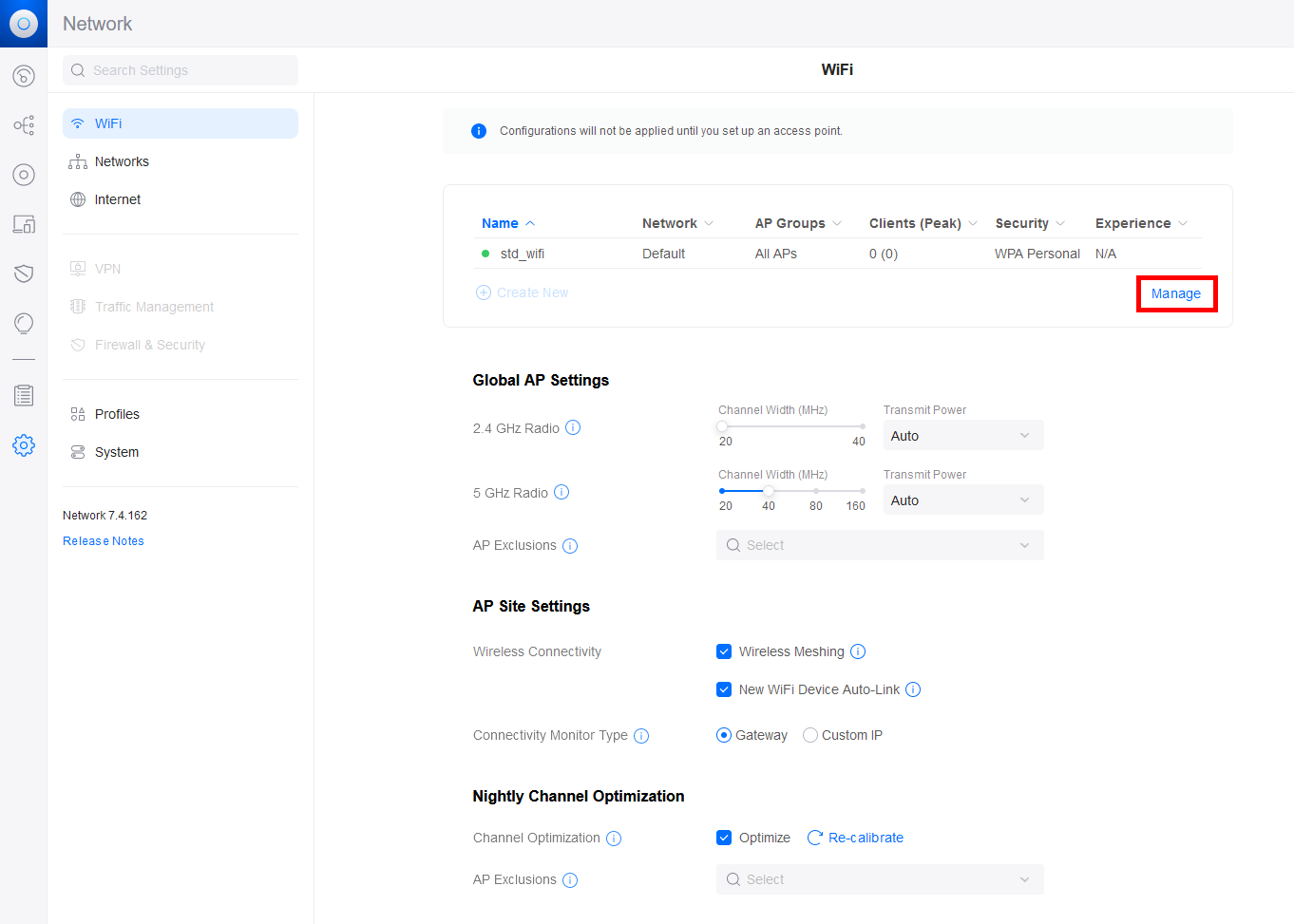

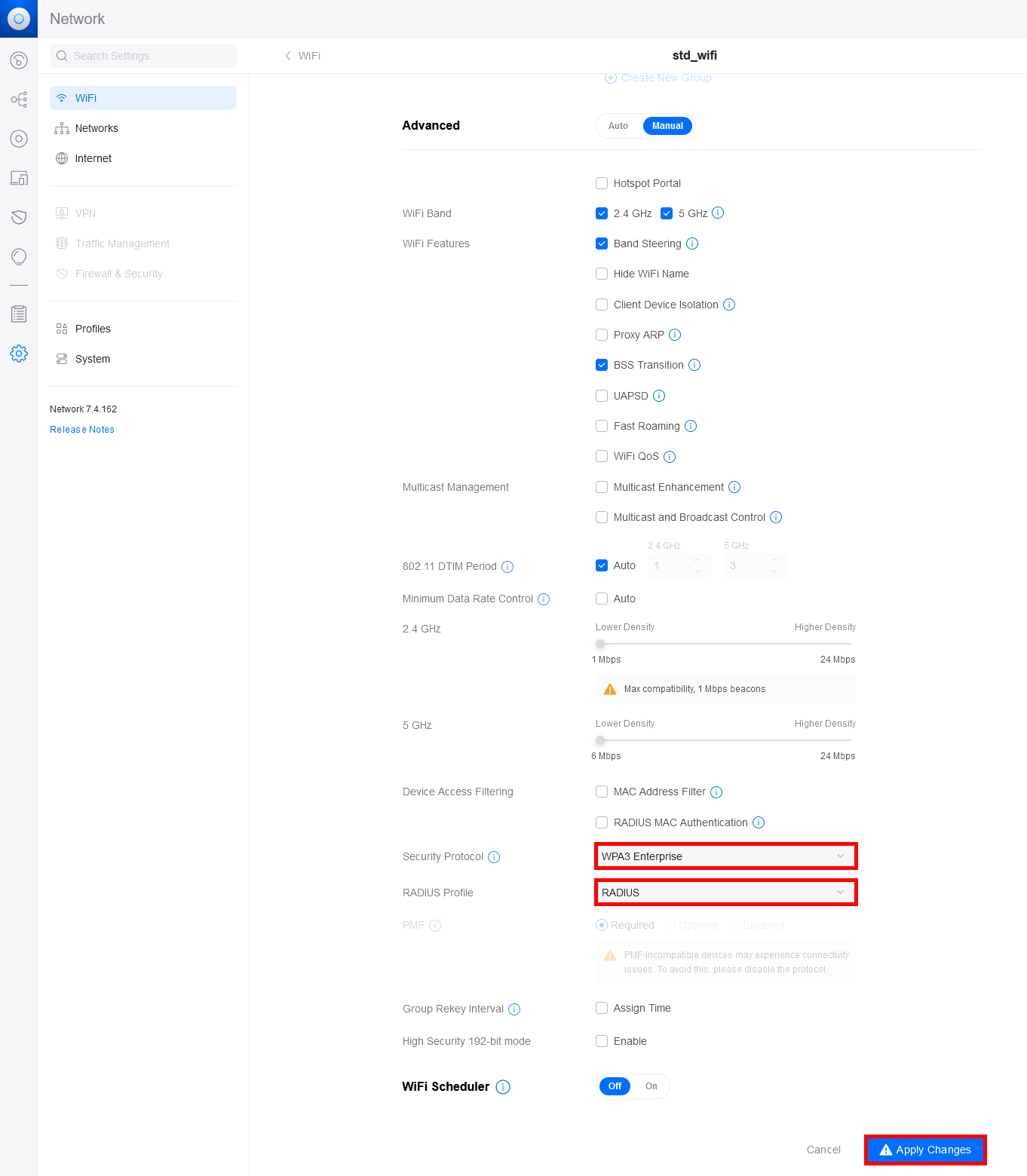

Nous devons maintenant configurer notre serveur UniFi Network.

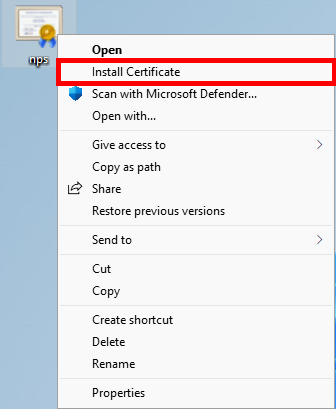

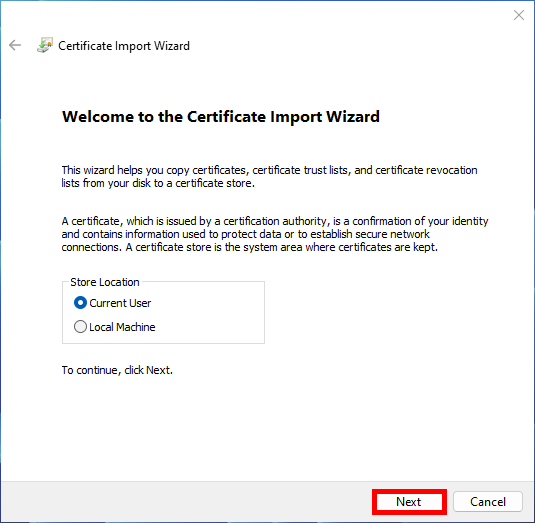

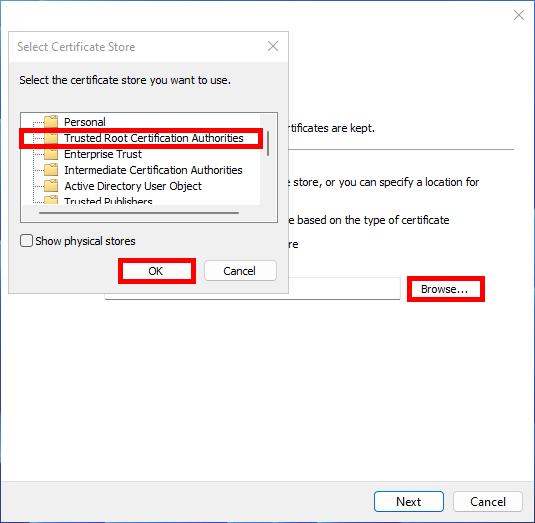

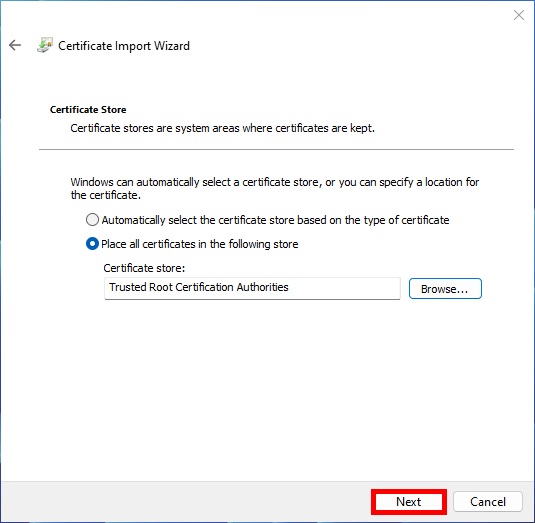

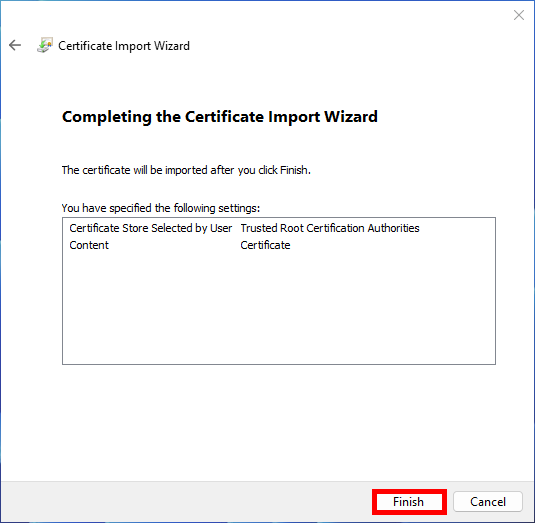

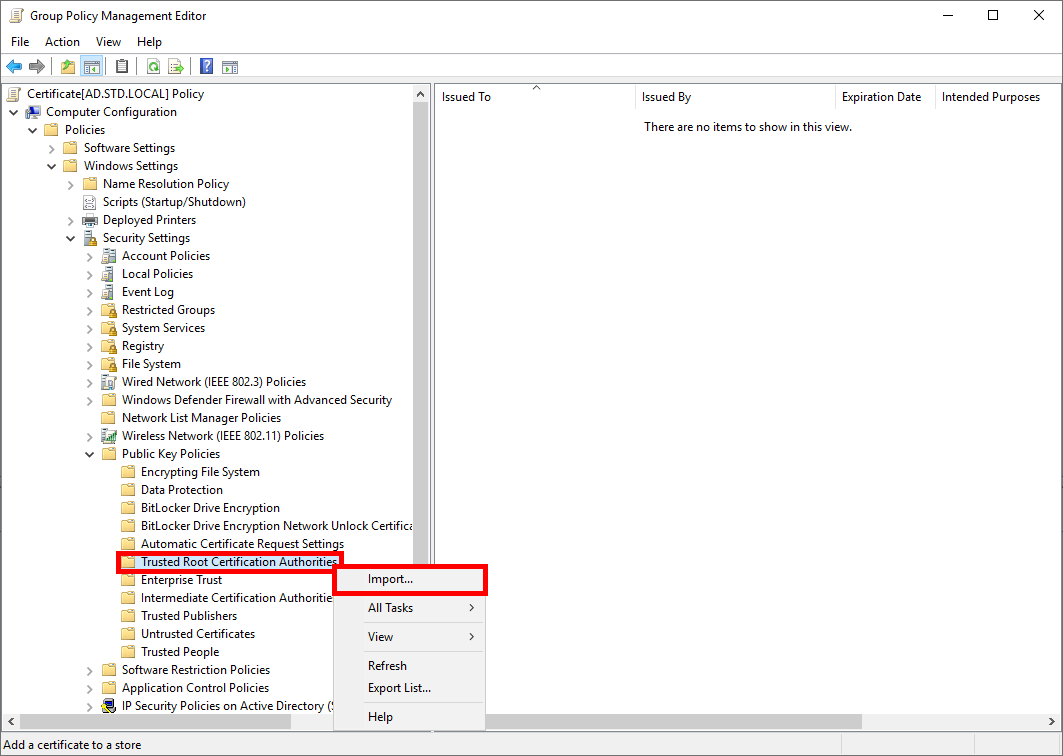

Dernière étape, comme expliqué précédemment, nous devons déclarer le certificat précédemment créé comme étant légitime. Pour ce faire, nous devons déployer le certificat exporté sur chaque ordinateur Supplicant qui doit se connecter au WiFi. Nous pouvons le faire manuellement ou via GPO.

Tout d'abord, copier le certificat sur le Supplicant.

Contact :